- عضویت

- 2017/05/18

- ارسالی ها

- 35,488

- امتیاز واکنش

- 104,218

- امتیاز

- 1,376

دانلود مقاله ترجمه شده برنامه مسیریابی سنسور وایرلس مهم برای مقابله با حوادث – مجله IEEE

دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

عنوان فارسی مقاله:

یک مدل مسیر یابی حسگر بی سیم مهم برای کاهش مخاطرات احتمالی

عنوان انگلیسی مقاله:

A Noble Wireless Sensor Routing Application for Disaster Mitigation

مشخصات مقاله انگلیسی (PDF)

سال انتشار ۲۰۱۵

تعداد صفحات مقاله انگلیسی ۵ صفحه با فرمت pdf

رشته های مرتبط با این مقاله مهندسی فناوری اطلاعات و ارتباطات و جغرافیا

گرایش های مرتبط با این مقاله مخاطرات محیطی و برنامه ریزی محیطی

مجله کنفرانس بین المللی پردازش سیگنال و سیستم های مهندسی ارتباطات

دانشگاه گروه فناوری اطلاعات، دانشگاه آسام، هند

کلمات کلیدی فاجعه، حفاظت، زنگ خطر، رله، کاهش، ایستگاه کنترل، زمين لرزه، WSN

رفرنس دارد

لینک مقاله در سایت مرجع لینک این مقاله در سایت IEEE

نشریه آی تریپل ای

مشخصات و وضعیت ترجمه فارسی این مقاله (Word)

تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش و فونت ۱۴ B Nazanin ۱۲ صفحه

ترجمه عناوین تصاویر و جداول ترجمه شده است

ترجمه متون داخل تصاویر ترجمه شده است

ترجمه متون داخل جداول ترجمه شده است

درج تصاویر در فایل ترجمه درج شده است

درج جداول در فایل ترجمه درج شده است

درج فرمولها و محاسبات در فایل ترجمه به صورت عکس درج شده است

چکیده

مقدمه

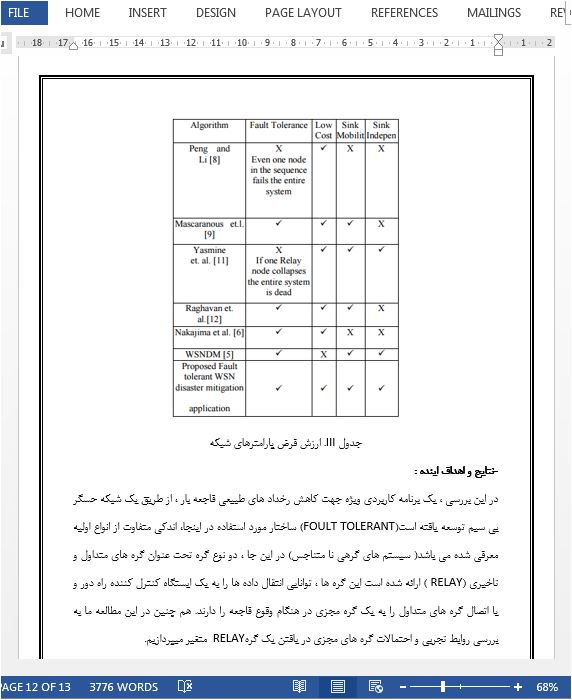

کار های مرتبط

Leach

مدل PEGASIS

شبکه های حسگر برای نظارت بر نواحی پرخطر

مدل SQPWSN

جمع اوری داده ها در مدلWSN از طریق حفرات سیار برای اجرای فعالیت های نظارتی

سنسور های دریایی(SOS)

مدل ارائه شده برای کاهش حوادث طبیعی

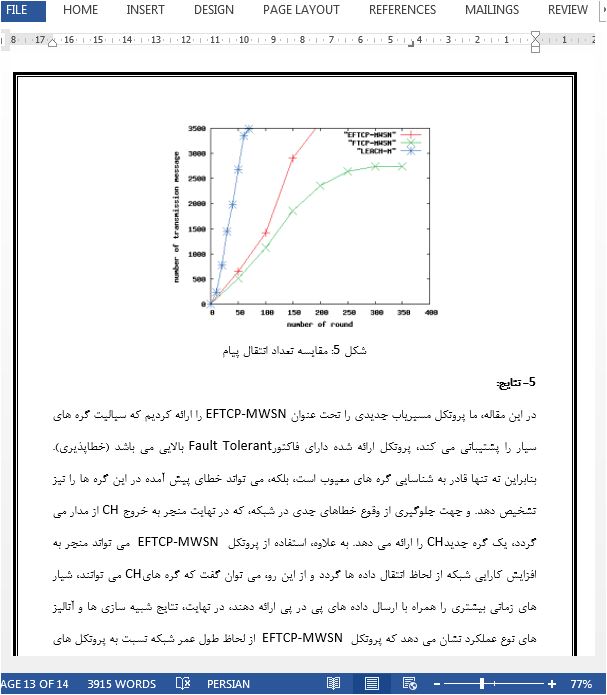

نتایج فرایند شبیه سازی

نتایج و اهداف اینده

-نتایج و اهداف اینده :

در این بررسی ، یک برنامه کاربردی ویژه جهت کاهش رخداد های طبیعی فاجعه بار ، از طریق یک شبکه حسگر بی سیم توسعه یافته است(FOULT TOLERANT) ساختار مورد استفاده در اینجا، اندکی متفاوت از انواع اولیه معرفی شده می باشد( سیستم های گرهی نا متناجس) در این جا ، دو نوع گره تحت عنوان گره های متداول و تاخیری (RELAY ) ارائه شده است این گره ها ، توانایی انتقال داده ها را به یک ایستگاه کنترل کننده راه دور و یا اتصال گره های متداول را به یک گره مجزی در هنگام وقوع فاجعه را دارند. هم چنین در این مطالعه ما به بررسی روابط تجربی و احتمالات گره های مجزی در یافتن یک گره RELAY متغیر میپردازیم.

-پژوهش های اینده باید بر توسعه موارد زیر استوار باشد:

کارایی در یک مدلWSNS را می توان از طریق یک SINK سیار نصب شده بر روی بالگرد یا یک روبات بهبود بخشید

نتایج بدست امده را می توان تایید کرده و از طریق داده های تجربی به جای فرایند شبیه سازی توسعه داد .

بازده عملیاتی شبکه را می توان (FOULT TOLERANT) در جهت حصول یک سیستم بهتر در زمینه کاهش حوادث و رخداد های طبیعی تلفیق کرد .

VI. CONCLUSION AND FUTURE SCOPE

A specialized application on disaster mitigation was developed using wireless sensor network and it was shown to be fault tolerant. The architecture used here was a little different from the earlier ones by the introduction of heterogeneous node system where there were two types of nodes called the ordinary nodes and the relay nodes. The nodes have the power to transmit information to the remote control site and the ordinary nodes also collaborate to connect the isolated nodes in disaster. We also find an empirical formula for probability of an isolated node to find an alternative relay node. The future research can be considered in the following developments: • Efficiency in WSNs can be improved by using mobile sinks i.e. the sink can be a robot or a helicopter. • Results can be verified and improved using practical data instead of simulation. • The power efficiency can be combined with fault tolerance to obtain a better system for disaster mitigation.

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد

دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

عنوان فارسی مقاله:

یک مدل مسیر یابی حسگر بی سیم مهم برای کاهش مخاطرات احتمالی

عنوان انگلیسی مقاله:

A Noble Wireless Sensor Routing Application for Disaster Mitigation

- برای دانلود رایگان مقاله انگلیسی با فرمت pdf بر روی عنوان انگلیسی مقاله کلیک نمایید.

- برای خرید و دانلود ترجمه فارسی آماده با فرمت ورد، روی عنوان فارسی مقاله کلیک کنید.

مشخصات مقاله انگلیسی (PDF)

سال انتشار ۲۰۱۵

تعداد صفحات مقاله انگلیسی ۵ صفحه با فرمت pdf

رشته های مرتبط با این مقاله مهندسی فناوری اطلاعات و ارتباطات و جغرافیا

گرایش های مرتبط با این مقاله مخاطرات محیطی و برنامه ریزی محیطی

مجله کنفرانس بین المللی پردازش سیگنال و سیستم های مهندسی ارتباطات

دانشگاه گروه فناوری اطلاعات، دانشگاه آسام، هند

کلمات کلیدی فاجعه، حفاظت، زنگ خطر، رله، کاهش، ایستگاه کنترل، زمين لرزه، WSN

رفرنس دارد

لینک مقاله در سایت مرجع لینک این مقاله در سایت IEEE

نشریه آی تریپل ای

مشخصات و وضعیت ترجمه فارسی این مقاله (Word)

تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش و فونت ۱۴ B Nazanin ۱۲ صفحه

ترجمه عناوین تصاویر و جداول ترجمه شده است

ترجمه متون داخل تصاویر ترجمه شده است

ترجمه متون داخل جداول ترجمه شده است

درج تصاویر در فایل ترجمه درج شده است

درج جداول در فایل ترجمه درج شده است

درج فرمولها و محاسبات در فایل ترجمه به صورت عکس درج شده است

- فهرست مطالب:

چکیده

مقدمه

کار های مرتبط

Leach

مدل PEGASIS

شبکه های حسگر برای نظارت بر نواحی پرخطر

مدل SQPWSN

جمع اوری داده ها در مدلWSN از طریق حفرات سیار برای اجرای فعالیت های نظارتی

سنسور های دریایی(SOS)

مدل ارائه شده برای کاهش حوادث طبیعی

نتایج فرایند شبیه سازی

نتایج و اهداف اینده

- بخشی از ترجمه:

-نتایج و اهداف اینده :

در این بررسی ، یک برنامه کاربردی ویژه جهت کاهش رخداد های طبیعی فاجعه بار ، از طریق یک شبکه حسگر بی سیم توسعه یافته است(FOULT TOLERANT) ساختار مورد استفاده در اینجا، اندکی متفاوت از انواع اولیه معرفی شده می باشد( سیستم های گرهی نا متناجس) در این جا ، دو نوع گره تحت عنوان گره های متداول و تاخیری (RELAY ) ارائه شده است این گره ها ، توانایی انتقال داده ها را به یک ایستگاه کنترل کننده راه دور و یا اتصال گره های متداول را به یک گره مجزی در هنگام وقوع فاجعه را دارند. هم چنین در این مطالعه ما به بررسی روابط تجربی و احتمالات گره های مجزی در یافتن یک گره RELAY متغیر میپردازیم.

-پژوهش های اینده باید بر توسعه موارد زیر استوار باشد:

کارایی در یک مدلWSNS را می توان از طریق یک SINK سیار نصب شده بر روی بالگرد یا یک روبات بهبود بخشید

نتایج بدست امده را می توان تایید کرده و از طریق داده های تجربی به جای فرایند شبیه سازی توسعه داد .

بازده عملیاتی شبکه را می توان (FOULT TOLERANT) در جهت حصول یک سیستم بهتر در زمینه کاهش حوادث و رخداد های طبیعی تلفیق کرد .

- بخشی از مقاله انگلیسی:

VI. CONCLUSION AND FUTURE SCOPE

A specialized application on disaster mitigation was developed using wireless sensor network and it was shown to be fault tolerant. The architecture used here was a little different from the earlier ones by the introduction of heterogeneous node system where there were two types of nodes called the ordinary nodes and the relay nodes. The nodes have the power to transmit information to the remote control site and the ordinary nodes also collaborate to connect the isolated nodes in disaster. We also find an empirical formula for probability of an isolated node to find an alternative relay node. The future research can be considered in the following developments: • Efficiency in WSNs can be improved by using mobile sinks i.e. the sink can be a robot or a helicopter. • Results can be verified and improved using practical data instead of simulation. • The power efficiency can be combined with fault tolerance to obtain a better system for disaster mitigation.

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد