- عضویت

- 2017/05/18

- ارسالی ها

- 35,488

- امتیاز واکنش

- 104,218

- امتیاز

- 1,376

دانلود ترجمه مقاله تعامل با ریسک و عدم اطمینان در اجرای پهنای باند – مجله امرالد

دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

عنوان فارسی مقاله:

پیش بینی غیر قابل پیش بینی: تعامل با ریسک و عدم اطمینان در اجرای پهنای باند

عنوان انگلیسی مقاله:

Predicting the unpredictable: dealing with risk and uncertainty in broadband roll-out

مشخصات مقاله انگلیسی (PDF)

سال انتشار مقاله ۲۰۱۰

تعداد صفحات مقاله انگلیسی ۱۹ صفحه با فرمت pdf

رشته های مرتبط با این مقاله مدیریت و مهندسی فناوری اطلاعات و ارتباطات

گرایش های مرتبط با این مقاله مدیریت استراتژیک

مجله مربوطه آینده نگری – foresight

دانشگاه تهیه کننده لاهه، هلند

کلمات کلیدی این مقاله مدیریت ریسک، مدیریت عدم اطمینان، شبکه های پهنای باند

شناسه شاپا یا ISSN ISSN ۱۴۶۳-۶۶۸۹

لینک مقاله در سایت مرجع لینک این مقاله در سایت امرالد

نشریه امرالد

مشخصات و وضعیت ترجمه فارسی این مقاله (Word)

تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش و فونت ۱۴ B Nazanin ۲۷ صفحه

ترجمه عناوین تصاویر و جداول ترجمه شده است

ترجمه متون داخل تصاویر ترجمه شده است

ترجمه متون داخل جداول ترجمه شده است

درج جداول در فایل ترجمه درج شده است

چکیده

۱٫ مقدمه

۲٫ ریسک و عدم اطمینان

۲٫۱ ریسک

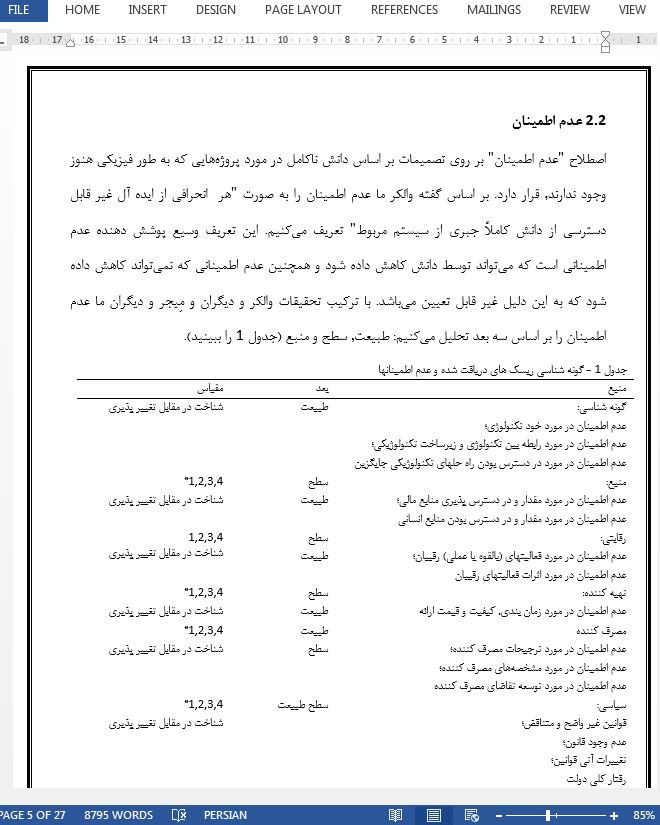

۲٫۲ عدم اطمینان

۱٫۲٫۲ طبیعت

۲٫۲٫۲ سطح

۳٫۲٫۲ منبع

۴٫۲٫۲ عدم اطمینان تکنولوژیکی

۵٫۲٫۲ عدم اطمبنان منبع

۶٫۲٫۲ عدم اطمینان رقابتی

۷٫۲٫۲ عدم اطمینان تهیه کننده

۸٫۲٫۲ عدم اطمینان مصرف کننده

۹٫۲٫۲ عدم اطمینان سیـاس*ـی یا قانونی

۳٫۲ رفتار با ریسک و عدم اطمینان

۱٫۳٫۲ سناریوی بررسی

۲٫۳٫۲ ارزیابی یا پیش بینی تکنولوژی و تقاضا

۳٫۳٫۲ هوش

۳٫ روش

۳٫۱ تحلیل دادههای کیفی

۲٫۱٫۳ نمونه

۲٫۳ تحلیل دادههای کمی

۱٫۲٫۳ پرسشنامه

۲٫۲٫۳ نمونه

۴٫ نتایج

۱٫۴ قابل قبول بودن آزمایشی چارچوب گونه شناسی

۱٫۱٫۴ منابع ریسک و عدم اطمینان

ریسک تهیه کنندگان و عدم اطمینان

ریسک و عدم اطمینان مصرف کننده

عدم اطمینانها و ریسکهای سیـاس*ـی

۲٫۱٫۴ طبیعت ریسک و عدم اطمینان

۳٫۱٫۴ سطح قابل پیش بینی ریسک و عدم اطمینان

۳٫۴ طرز عمل با ریسک و عدم اطمینان

۱٫۳٫۴ نتایج کمی

۲٫۳٫۴ نتایج کیفی

۵٫ جمع بندی

۵٫ جمع بندی

اپراتورهای تلکام همانند دیگر خدمات دهندگان زیر ساختی با چندین نوع از ریسکها و عدم اطمینانها در پروسه تصمیم گیری مربوط به بروزرسانی و اجرای شبکههای پهنای باند خود مواجه هستند. از یک وجه این ریسکها و عدم اطمینانها با مشخصههای پروژههای زیرساختی بزرگ سر و کار دارد, در حالی که از طرفی دیگر به علت رفتار رقبا (ناشناخته), تقاضای کاربر نهایی (ناشناخته) , توسعه سریع تکنولوژیکی و مسیرهای مختلف در دسترس اپراتورها, رخ میدهد. چارچوب بندی ریسکها و عدم اطمینانها در یک گونه شناسی فراهم کننده دیدگاهی وسیع تر نسبت به دسته بندی, مشخصات و منابع ریسکها و عدم اطمینانها میشود و همچنین اولین گام در پیدا کردن راههایی برای تعامل با آنها میباشد. بر اساس تحلیل دادههای کیفی و کمی ما ثابت نمودیم که ترکیبی از گونه شناسی پیشنهاد شده توسط مِیجر و دیگران (۲۰۰۶), والکر و دیگران (۲۰۰۳) و کورتنی و دیگران (۱۹۹۷) را میتوان برای ریسکها و عدم اطمینانهای مربوط به پروسه تصمیم گیری شامل بروزرسانی و اجرای شبکههای پهنای باند را اعمال نمود. اگر چه گونه شناسی مورد استفاده توسط مِیجر و دیگران برای تبدیل درون بخش انرژی طراحی شده است, منابع عدم اطمینان تعریف شده در این گونه شناسی نیز همچنین در تبدیل مربوط به پهنای باند نیز قابل مشاهده میباشد که تأیید کننده موازی بودن تصمیم گیری در این بخشهای زیر ساختی میباشد که در آن تبدیل شبکه مورد نظر میباشد.

۵٫ Conclusions

Telecom operators, like other infrastructure providers, are faced with various types of risks and uncertainties in their decision-making process concerning the upgrade and roll-out of their broadband networks. In one respect, these risks and uncertainties have to do with the characteristics of large infrastructural projects, while on the other hand being caused by (unknown) competitor behavior, (unknown) end-user demand, rapid technological development and different development paths available to operators. Framing risks and uncertainties into a typology provides greater insight into the categories, characteristics and sources of the risks and uncertainties, as well as being a first step in finding ways to deal with them. Based on a qualitative and quantitative data analysis, we have proven that a combination of the uncertainty typologies suggested by Meijer et al. (2006) Walker et al. (2003) and Courtney et al. (1997) can be applied to the risks and uncertainties regarding the decision-making process involving the upgrade and roll-out of broadband networks. Although the typology used by Meijer et al. (2006) is designed to deal with transitions within the energy sector, the sources of uncertainty defined in this typology are also visible in broadband-related transitions which underlines the parallels between decision-making in these infrastructure sectors where network transitions are concerned.

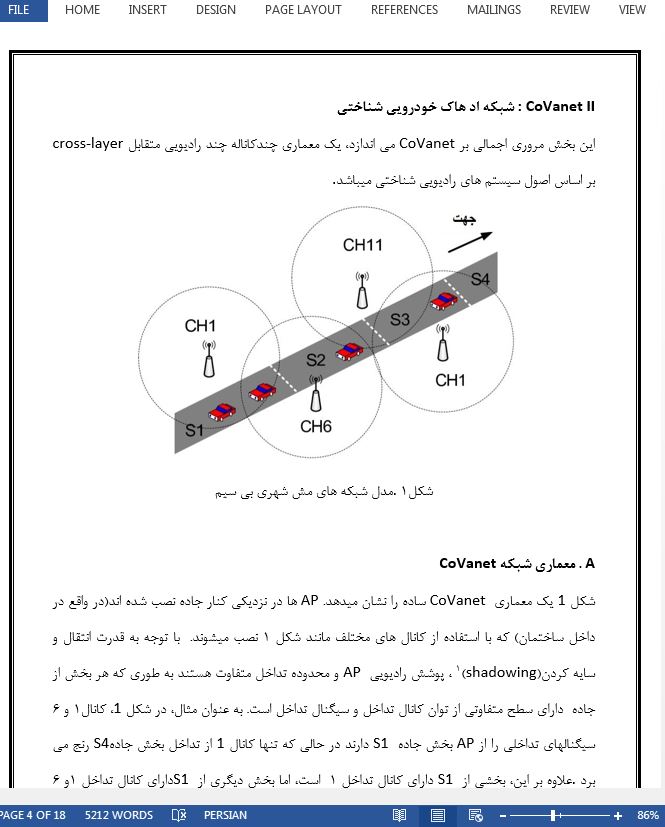

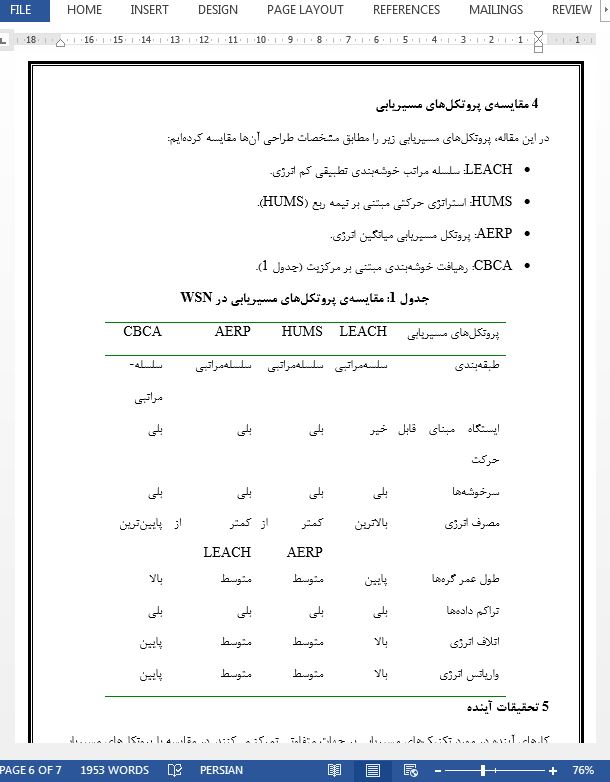

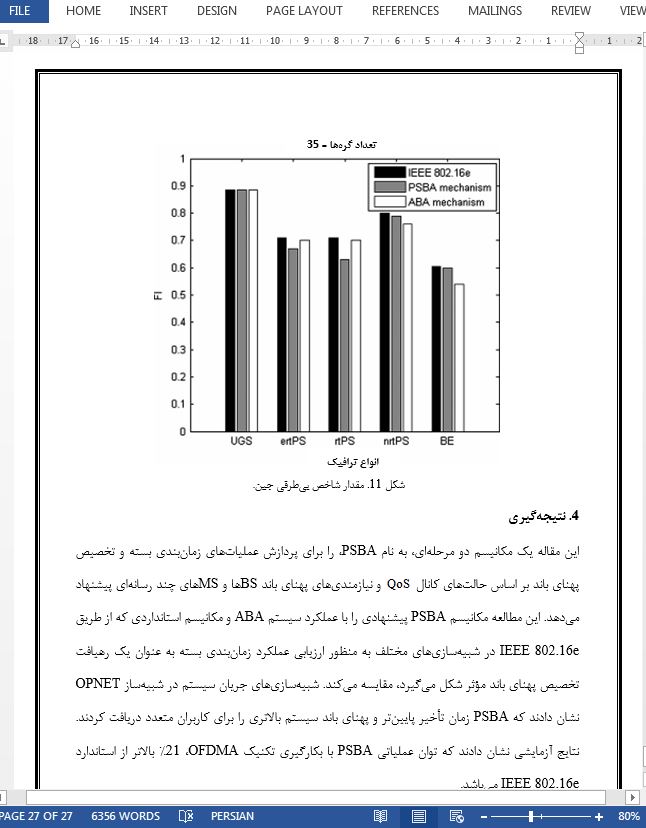

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد

دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

عنوان فارسی مقاله:

پیش بینی غیر قابل پیش بینی: تعامل با ریسک و عدم اطمینان در اجرای پهنای باند

عنوان انگلیسی مقاله:

Predicting the unpredictable: dealing with risk and uncertainty in broadband roll-out

- برای دانلود رایگان مقاله انگلیسی با فرمت pdf بر روی عنوان انگلیسی مقاله کلیک نمایید.

- برای خرید و دانلود ترجمه فارسی آماده با فرمت ورد، روی عنوان فارسی مقاله کلیک کنید.

مشخصات مقاله انگلیسی (PDF)

سال انتشار مقاله ۲۰۱۰

تعداد صفحات مقاله انگلیسی ۱۹ صفحه با فرمت pdf

رشته های مرتبط با این مقاله مدیریت و مهندسی فناوری اطلاعات و ارتباطات

گرایش های مرتبط با این مقاله مدیریت استراتژیک

مجله مربوطه آینده نگری – foresight

دانشگاه تهیه کننده لاهه، هلند

کلمات کلیدی این مقاله مدیریت ریسک، مدیریت عدم اطمینان، شبکه های پهنای باند

شناسه شاپا یا ISSN ISSN ۱۴۶۳-۶۶۸۹

لینک مقاله در سایت مرجع لینک این مقاله در سایت امرالد

نشریه امرالد

مشخصات و وضعیت ترجمه فارسی این مقاله (Word)

تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش و فونت ۱۴ B Nazanin ۲۷ صفحه

ترجمه عناوین تصاویر و جداول ترجمه شده است

ترجمه متون داخل تصاویر ترجمه شده است

ترجمه متون داخل جداول ترجمه شده است

درج جداول در فایل ترجمه درج شده است

- فهرست مطالب:

چکیده

۱٫ مقدمه

۲٫ ریسک و عدم اطمینان

۲٫۱ ریسک

۲٫۲ عدم اطمینان

۱٫۲٫۲ طبیعت

۲٫۲٫۲ سطح

۳٫۲٫۲ منبع

۴٫۲٫۲ عدم اطمینان تکنولوژیکی

۵٫۲٫۲ عدم اطمبنان منبع

۶٫۲٫۲ عدم اطمینان رقابتی

۷٫۲٫۲ عدم اطمینان تهیه کننده

۸٫۲٫۲ عدم اطمینان مصرف کننده

۹٫۲٫۲ عدم اطمینان سیـاس*ـی یا قانونی

۳٫۲ رفتار با ریسک و عدم اطمینان

۱٫۳٫۲ سناریوی بررسی

۲٫۳٫۲ ارزیابی یا پیش بینی تکنولوژی و تقاضا

۳٫۳٫۲ هوش

۳٫ روش

۳٫۱ تحلیل دادههای کیفی

۲٫۱٫۳ نمونه

۲٫۳ تحلیل دادههای کمی

۱٫۲٫۳ پرسشنامه

۲٫۲٫۳ نمونه

۴٫ نتایج

۱٫۴ قابل قبول بودن آزمایشی چارچوب گونه شناسی

۱٫۱٫۴ منابع ریسک و عدم اطمینان

ریسک تهیه کنندگان و عدم اطمینان

ریسک و عدم اطمینان مصرف کننده

عدم اطمینانها و ریسکهای سیـاس*ـی

۲٫۱٫۴ طبیعت ریسک و عدم اطمینان

۳٫۱٫۴ سطح قابل پیش بینی ریسک و عدم اطمینان

۳٫۴ طرز عمل با ریسک و عدم اطمینان

۱٫۳٫۴ نتایج کمی

۲٫۳٫۴ نتایج کیفی

۵٫ جمع بندی

- بخشی از ترجمه:

۵٫ جمع بندی

اپراتورهای تلکام همانند دیگر خدمات دهندگان زیر ساختی با چندین نوع از ریسکها و عدم اطمینانها در پروسه تصمیم گیری مربوط به بروزرسانی و اجرای شبکههای پهنای باند خود مواجه هستند. از یک وجه این ریسکها و عدم اطمینانها با مشخصههای پروژههای زیرساختی بزرگ سر و کار دارد, در حالی که از طرفی دیگر به علت رفتار رقبا (ناشناخته), تقاضای کاربر نهایی (ناشناخته) , توسعه سریع تکنولوژیکی و مسیرهای مختلف در دسترس اپراتورها, رخ میدهد. چارچوب بندی ریسکها و عدم اطمینانها در یک گونه شناسی فراهم کننده دیدگاهی وسیع تر نسبت به دسته بندی, مشخصات و منابع ریسکها و عدم اطمینانها میشود و همچنین اولین گام در پیدا کردن راههایی برای تعامل با آنها میباشد. بر اساس تحلیل دادههای کیفی و کمی ما ثابت نمودیم که ترکیبی از گونه شناسی پیشنهاد شده توسط مِیجر و دیگران (۲۰۰۶), والکر و دیگران (۲۰۰۳) و کورتنی و دیگران (۱۹۹۷) را میتوان برای ریسکها و عدم اطمینانهای مربوط به پروسه تصمیم گیری شامل بروزرسانی و اجرای شبکههای پهنای باند را اعمال نمود. اگر چه گونه شناسی مورد استفاده توسط مِیجر و دیگران برای تبدیل درون بخش انرژی طراحی شده است, منابع عدم اطمینان تعریف شده در این گونه شناسی نیز همچنین در تبدیل مربوط به پهنای باند نیز قابل مشاهده میباشد که تأیید کننده موازی بودن تصمیم گیری در این بخشهای زیر ساختی میباشد که در آن تبدیل شبکه مورد نظر میباشد.

- بخشی از مقاله انگلیسی:

۵٫ Conclusions

Telecom operators, like other infrastructure providers, are faced with various types of risks and uncertainties in their decision-making process concerning the upgrade and roll-out of their broadband networks. In one respect, these risks and uncertainties have to do with the characteristics of large infrastructural projects, while on the other hand being caused by (unknown) competitor behavior, (unknown) end-user demand, rapid technological development and different development paths available to operators. Framing risks and uncertainties into a typology provides greater insight into the categories, characteristics and sources of the risks and uncertainties, as well as being a first step in finding ways to deal with them. Based on a qualitative and quantitative data analysis, we have proven that a combination of the uncertainty typologies suggested by Meijer et al. (2006) Walker et al. (2003) and Courtney et al. (1997) can be applied to the risks and uncertainties regarding the decision-making process involving the upgrade and roll-out of broadband networks. Although the typology used by Meijer et al. (2006) is designed to deal with transitions within the energy sector, the sources of uncertainty defined in this typology are also visible in broadband-related transitions which underlines the parallels between decision-making in these infrastructure sectors where network transitions are concerned.

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد