- عضویت

- 2017/05/18

- ارسالی ها

- 35,488

- امتیاز واکنش

- 104,218

- امتیاز

- 1,376

دانلود ترجمه مقاله چارچوب برش-و-شاخه برای مسئله فروشنده دوره گرد – الزویر ۲۰۱۶

گروه آموزشی ترجمه فا اقدام به ارائه ترجمه مقاله با موضوع ” چارچوب برش-و-شاخه برای مسئله فروشنده دوره گرد ” در قالب فایل ورد نموده است که شما عزیزان میتوانید پس از دانلود رایگان مقاله انگلیسی و نیز مطالعه نمونه ترجمه و سایر مشخصات، ترجمه را خریداری نمایید.

دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

عنوان فارسی مقاله:

یک چارچوب برش-و-شاخه برای مسئله ثابت فروشنده دوره گرد

عنوان انگلیسی مقاله:

A branch-and-cut framework for the consistent traveling salesman problem

مشخصات مقاله انگلیسی (PDF)

سال انتشار ۲۰۱۶

تعداد صفحات مقاله انگلیسی ۱۲ صفحه با فرمت pdf

رشته های مرتبط با این مقاله ریاضی، مهندسی کامپیوتر و فناوری اطلاعات و ارتباطات

گرایش های مرتبط با این مقاله تحقیق در عملیات، مهندسی الگوریتم ها و محاسبات و دیتا

مجله مجله اروپایی تحقیقات عملیاتی – European Journal of Operational Research

دانشگاه گروه مهندسی شیمی، دانشگاه Carnegie Mellon، پیتسبورگ، ایالات متحده آمریکا

کلمات کلیدی مساله فروشنده دوره گرد، مسیریابی چند دوره ای، ثبات خدمات

شناسه شاپا یا ISSN ISSN ۲۰۱۵٫۰۷٫۰۳۰

رفرنس دارد

لینک مقاله در سایت مرجع لینک این مقاله در نشریه Elsevier

نشریه الزویر

مشخصات و وضعیت ترجمه فارسی این مقاله (Word)

تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش و فونت ۱۴ B Nazanin ۳۶ صفحه

ترجمه عناوین تصاویر و جداول ترجمه شده است

ترجمه متون داخل تصاویر ترجمه نشده است

ترجمه متون داخل جداول ترجمه نشده است

ترجمه پاورقی ترجمه نشده است

درج تصاویر در فایل ترجمه درج شده است

درج جداول در فایل ترجمه درج شده است

درج فرمولها و محاسبات در فایل ترجمه به صورت عکس درج شده است

چکیده

۱٫ مقدمه

۲٫ تعریف مسئله و نماد

۳٫ فرمولاسیون

۳٫۱ فرمولبندی ۱

۲٫۳ فرمولبندی ۲

۳٫۳ فرمولبندی ۳

۴٫۳ اندازه ها و قدرت فرمولبندی های پیشنهادی

نامساوی های معتبر

۴٫۱محدودیت های حذفی زیر تور

۲٫۴ محدودیت های انطباقی

۳٫۴ قیدهای حذفی مسیر متناقض

۴٫۴ تجزیه و تحلیل پلی هدرال(چندوجهی)

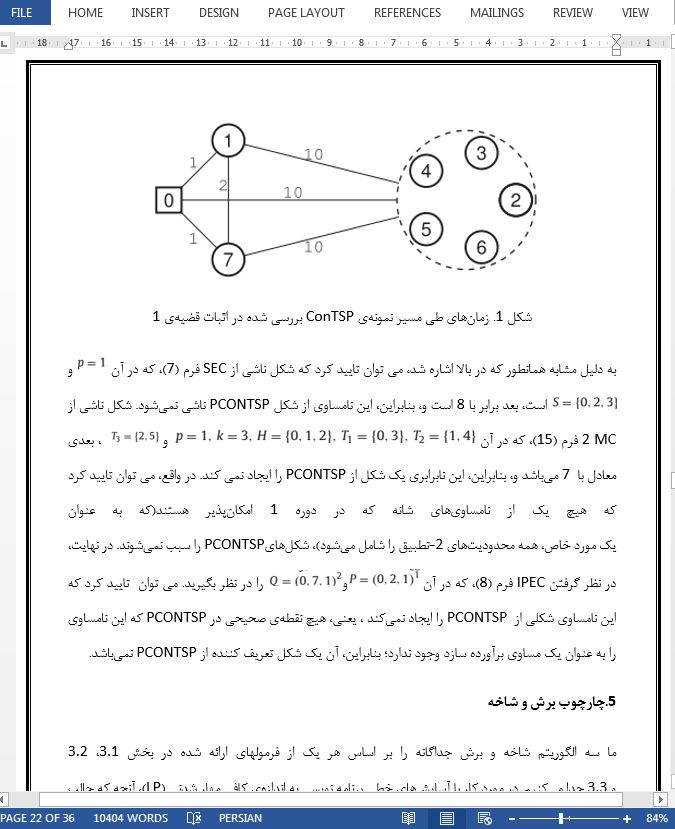

۵٫چارچوب برش و شاخه

۱٫۵ روال های جداسازی

۱٫۱٫۵ قیدهای حذفی زیر تور

۲٫۱٫۵ قیدهای ۲-تطبیقی

۳٫۱٫۵ قیدهای حذفی مسیر متناقض

۲٫۵ پروتکل جداسازی

۶٫نتایج محاسباتی

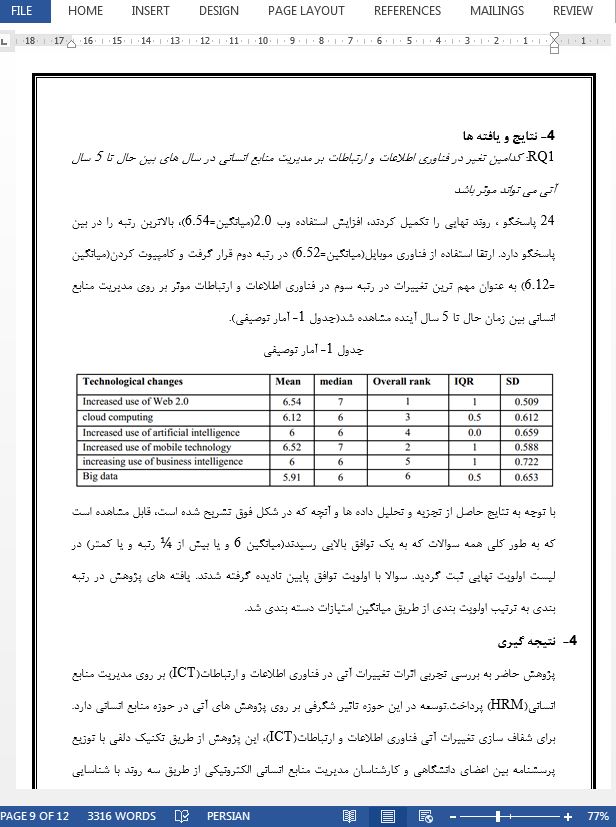

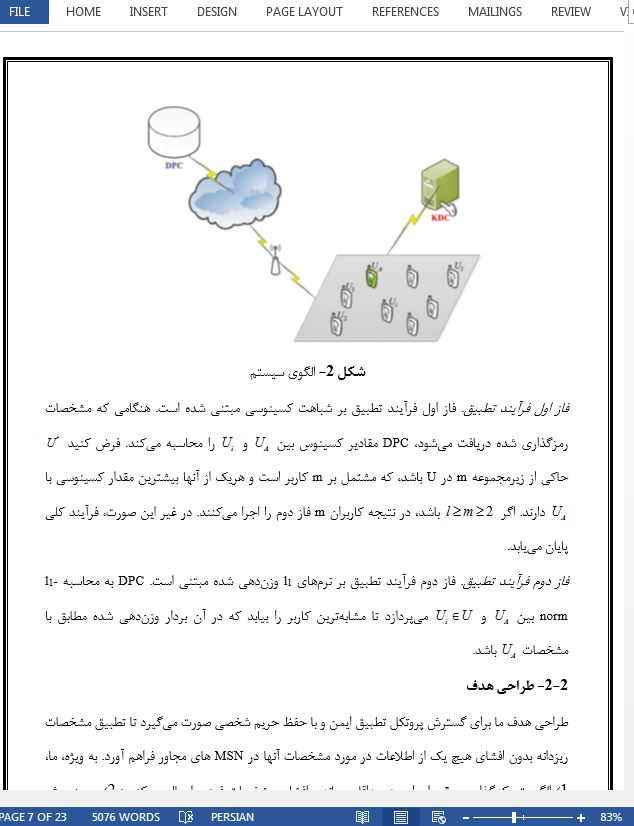

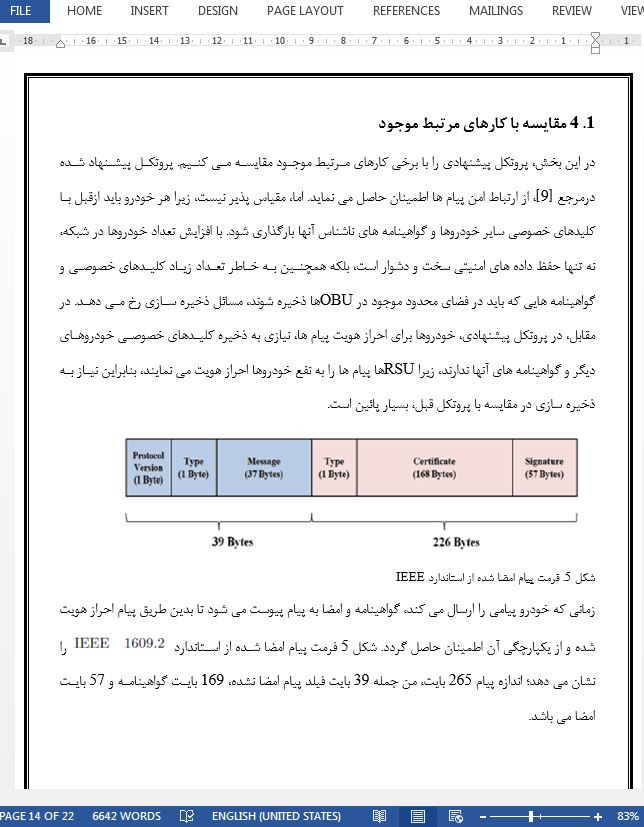

۱٫۶ فشردگی فرمولاسیون ها تناوبی و تاثیر نامساوی های معتبر

۲٫۶ عملکرد چارچوب برش-و-شاخه

۳٫۶ قیمت ثبات و سازگاری

۷٫ نتایج

۷٫ نتایج

مسائل مسیریابی چند دوره ایی با الزامات سازگاری، نیاز به مسائل طبقه ی عملاً مناسب دارند، چنانکه توزیع-کنندگان می توانند بصورت خاص مزایای رقابتی قابل توجهی را با فراهم کردن خدمات ثابت برای مشتریان بدست بیاورند. ثبات زمان ورودی، یعنی نیاز به بازدید مشتریان در حدود زمان مشابه در طول افق مسیریابی، بعنوان مسیر اصلی قابل قبول برای اضافه کردن چنین مقادیری شناسایی شده اند. در این مقاله، ما سه فرمالاسیون برنامه نویسی خطی صحیح-مختلط را معرفی کردیم و شایستگی بالقوه ی در یک چارچوب برش-و-شاخه را تجزیه و تحلیل کردیم. این حالت به منزله ی اولین رویکرد دقیق در متون بازی می باشد که یک مسئله ی مسیریابی را با قیدهای ثبات بکار می برند. اثر الگوریتم برش-و-شاخه بر روی یک مجموعه مسائل معیاری آزمایش شد که با بسط پایگاه داده ی TSPLIB خوب شناخته شده جمع¬آوری شدند. نمونه هایی با بیش از ۵۰ مشتری، که نیاز به خدمت در افق برنامه¬ریزی ۵ دوره دارند، با ضمانت بهینگی حل شدند. یک فرمولاسیون که تنها از متغیرهای دوتایی استفاده می-کند و به طرح هی برشی متکی است برای اطمینان از تمام الزامات ثبات نشان داده شد تا از دیدگاه محاسباتی جذاب شود. در نهایت، مطالعه ی ما پیشنهاد می کند که یک افزایش هزینه ی متوسط مسیریابی با مرتبه ی ۱-۲ درصد، بطور معمول کافی است برای اینکه خدمات ثبات را فراهم کند. مزایای مورد انتظار برای توزیع کننده ، به هر حال، به خوبی ممکن است برای این نمونه هزینه ی کوچک تشکیل شود. بدیهی است که ثبات خدمات به منزله ی یک گزاره مقدار است که توزیع کننده باید بیشتر در نظر بگیرد.

Multi-period routing problems with consistency requirements represent a practically relevant class of problems, as distributors can gain significant competitive advantages by providing consistent service to their customers. Arrival-time consistency, i.e., the requirement to visit customers at approximately the same time during the routing horizon, has been identified as one plausible avenue to add such value. In this paper, we introduced three mixed-integer linear programming formulations for the Consistent Traveling Salesman Problem and analyzed their potential worthiness in a branch-and-cut framework. This constitutes the first exact approach in the open literature that addresses a routing problem with consistency constraints. The effectiveness of the branch-and-cut algorithm was tested on a set of benchmark problems that was compiled by extending the well-known TSPLIB database. Instances with up to 50 customers that require service over a 5-period planning horizon were solved to guaranteed optimality. A formulation that uses only binary variables and that relies on cutting planes to enforce all consistency requirements was shown to be the most attractive from a computational viewpoint. Finally, our study suggests that a modest routing cost increase of the order of 1–۲ percent would typically suffice so as to provide consistent service. Expected benefits for the distributor, however, may well make up for this small cost increase. Evidently, consistency of service constitutes a value proposition that distributors should consider further.

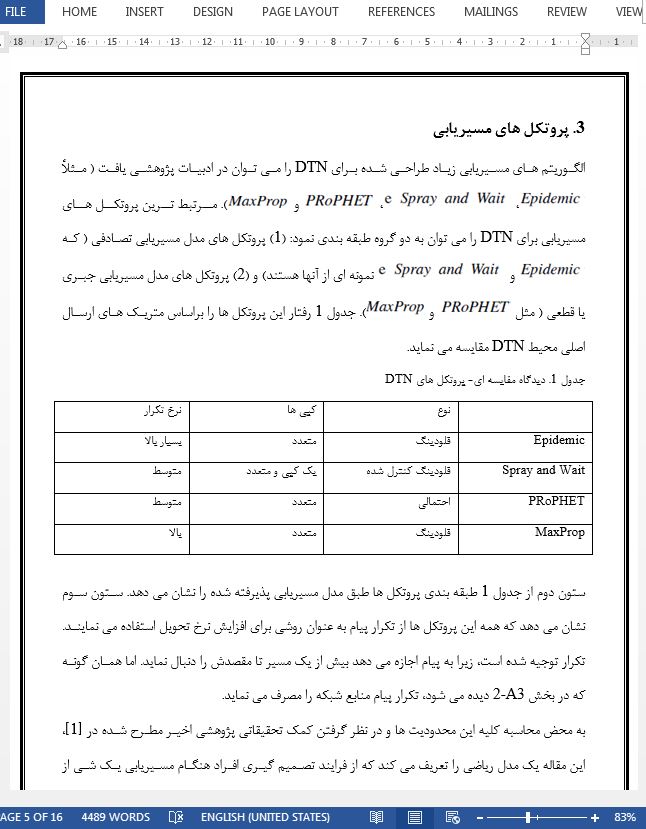

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد

گروه آموزشی ترجمه فا اقدام به ارائه ترجمه مقاله با موضوع ” چارچوب برش-و-شاخه برای مسئله فروشنده دوره گرد ” در قالب فایل ورد نموده است که شما عزیزان میتوانید پس از دانلود رایگان مقاله انگلیسی و نیز مطالعه نمونه ترجمه و سایر مشخصات، ترجمه را خریداری نمایید.

دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

عنوان فارسی مقاله:

یک چارچوب برش-و-شاخه برای مسئله ثابت فروشنده دوره گرد

عنوان انگلیسی مقاله:

A branch-and-cut framework for the consistent traveling salesman problem

- برای دانلود رایگان مقاله انگلیسی با فرمت pdf بر روی عنوان انگلیسی مقاله کلیک نمایید.

- برای خرید و دانلود ترجمه فارسی آماده با فرمت ورد، روی عنوان فارسی مقاله کلیک کنید.

مشخصات مقاله انگلیسی (PDF)

سال انتشار ۲۰۱۶

تعداد صفحات مقاله انگلیسی ۱۲ صفحه با فرمت pdf

رشته های مرتبط با این مقاله ریاضی، مهندسی کامپیوتر و فناوری اطلاعات و ارتباطات

گرایش های مرتبط با این مقاله تحقیق در عملیات، مهندسی الگوریتم ها و محاسبات و دیتا

مجله مجله اروپایی تحقیقات عملیاتی – European Journal of Operational Research

دانشگاه گروه مهندسی شیمی، دانشگاه Carnegie Mellon، پیتسبورگ، ایالات متحده آمریکا

کلمات کلیدی مساله فروشنده دوره گرد، مسیریابی چند دوره ای، ثبات خدمات

شناسه شاپا یا ISSN ISSN ۲۰۱۵٫۰۷٫۰۳۰

رفرنس دارد

لینک مقاله در سایت مرجع لینک این مقاله در نشریه Elsevier

نشریه الزویر

مشخصات و وضعیت ترجمه فارسی این مقاله (Word)

تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش و فونت ۱۴ B Nazanin ۳۶ صفحه

ترجمه عناوین تصاویر و جداول ترجمه شده است

ترجمه متون داخل تصاویر ترجمه نشده است

ترجمه متون داخل جداول ترجمه نشده است

ترجمه پاورقی ترجمه نشده است

درج تصاویر در فایل ترجمه درج شده است

درج جداول در فایل ترجمه درج شده است

درج فرمولها و محاسبات در فایل ترجمه به صورت عکس درج شده است

- فهرست مطالب:

چکیده

۱٫ مقدمه

۲٫ تعریف مسئله و نماد

۳٫ فرمولاسیون

۳٫۱ فرمولبندی ۱

۲٫۳ فرمولبندی ۲

۳٫۳ فرمولبندی ۳

۴٫۳ اندازه ها و قدرت فرمولبندی های پیشنهادی

نامساوی های معتبر

۴٫۱محدودیت های حذفی زیر تور

۲٫۴ محدودیت های انطباقی

۳٫۴ قیدهای حذفی مسیر متناقض

۴٫۴ تجزیه و تحلیل پلی هدرال(چندوجهی)

۵٫چارچوب برش و شاخه

۱٫۵ روال های جداسازی

۱٫۱٫۵ قیدهای حذفی زیر تور

۲٫۱٫۵ قیدهای ۲-تطبیقی

۳٫۱٫۵ قیدهای حذفی مسیر متناقض

۲٫۵ پروتکل جداسازی

۶٫نتایج محاسباتی

۱٫۶ فشردگی فرمولاسیون ها تناوبی و تاثیر نامساوی های معتبر

۲٫۶ عملکرد چارچوب برش-و-شاخه

۳٫۶ قیمت ثبات و سازگاری

۷٫ نتایج

- بخشی از ترجمه:

۷٫ نتایج

مسائل مسیریابی چند دوره ایی با الزامات سازگاری، نیاز به مسائل طبقه ی عملاً مناسب دارند، چنانکه توزیع-کنندگان می توانند بصورت خاص مزایای رقابتی قابل توجهی را با فراهم کردن خدمات ثابت برای مشتریان بدست بیاورند. ثبات زمان ورودی، یعنی نیاز به بازدید مشتریان در حدود زمان مشابه در طول افق مسیریابی، بعنوان مسیر اصلی قابل قبول برای اضافه کردن چنین مقادیری شناسایی شده اند. در این مقاله، ما سه فرمالاسیون برنامه نویسی خطی صحیح-مختلط را معرفی کردیم و شایستگی بالقوه ی در یک چارچوب برش-و-شاخه را تجزیه و تحلیل کردیم. این حالت به منزله ی اولین رویکرد دقیق در متون بازی می باشد که یک مسئله ی مسیریابی را با قیدهای ثبات بکار می برند. اثر الگوریتم برش-و-شاخه بر روی یک مجموعه مسائل معیاری آزمایش شد که با بسط پایگاه داده ی TSPLIB خوب شناخته شده جمع¬آوری شدند. نمونه هایی با بیش از ۵۰ مشتری، که نیاز به خدمت در افق برنامه¬ریزی ۵ دوره دارند، با ضمانت بهینگی حل شدند. یک فرمولاسیون که تنها از متغیرهای دوتایی استفاده می-کند و به طرح هی برشی متکی است برای اطمینان از تمام الزامات ثبات نشان داده شد تا از دیدگاه محاسباتی جذاب شود. در نهایت، مطالعه ی ما پیشنهاد می کند که یک افزایش هزینه ی متوسط مسیریابی با مرتبه ی ۱-۲ درصد، بطور معمول کافی است برای اینکه خدمات ثبات را فراهم کند. مزایای مورد انتظار برای توزیع کننده ، به هر حال، به خوبی ممکن است برای این نمونه هزینه ی کوچک تشکیل شود. بدیهی است که ثبات خدمات به منزله ی یک گزاره مقدار است که توزیع کننده باید بیشتر در نظر بگیرد.

- بخشی از مقاله انگلیسی:

Multi-period routing problems with consistency requirements represent a practically relevant class of problems, as distributors can gain significant competitive advantages by providing consistent service to their customers. Arrival-time consistency, i.e., the requirement to visit customers at approximately the same time during the routing horizon, has been identified as one plausible avenue to add such value. In this paper, we introduced three mixed-integer linear programming formulations for the Consistent Traveling Salesman Problem and analyzed their potential worthiness in a branch-and-cut framework. This constitutes the first exact approach in the open literature that addresses a routing problem with consistency constraints. The effectiveness of the branch-and-cut algorithm was tested on a set of benchmark problems that was compiled by extending the well-known TSPLIB database. Instances with up to 50 customers that require service over a 5-period planning horizon were solved to guaranteed optimality. A formulation that uses only binary variables and that relies on cutting planes to enforce all consistency requirements was shown to be the most attractive from a computational viewpoint. Finally, our study suggests that a modest routing cost increase of the order of 1–۲ percent would typically suffice so as to provide consistent service. Expected benefits for the distributor, however, may well make up for this small cost increase. Evidently, consistency of service constitutes a value proposition that distributors should consider further.

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد