- عضویت

- 2017/05/18

- ارسالی ها

- 35,488

- امتیاز واکنش

- 104,218

- امتیاز

- 1,376

دانلود ترجمه مقاله گزینش مسیر نظریه بازی در ارتباطات D2D – الزویر ۲۰۱۷

گروه آموزشی ترجمه فا اقدام به ارائه ترجمه مقاله با موضوع ” گزینش مسیر نظریه بازی در ارتباطات D2D ” در قالب فایل ورد نموده است که شما عزیزان میتوانید پس از دانلود رایگان مقاله انگلیسی و نیز مطالعه نمونه ترجمه و سایر مشخصات، ترجمه را خریداری نمایید.

دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

عنوان فارسی مقاله:

انتخاب مسیر تئوری بازی به منظور پشتیبانی امنیت در ارتباط دستگاه به دستگاه D2D

عنوان انگلیسی مقاله:

Game theoretic path selection to support security in device-to-device communications

مشخصات مقاله انگلیسی (PDF)

سال انتشار ۲۰۱۷

تعداد صفحات مقاله انگلیسی ۱۵ صفحه با فرمت pdf

رشته های مرتبط با این مقاله مهندسی کامپیوتر، فناوری اطلاعات و فناوری اطلاعات و ارتباطات

گرایش های مرتبط با این مقاله هوش مصنوعی، شبکه های کامپیوتری، سامانه های شبکه ای و دیتا

مجله شبکه های ادهاک – Ad Hoc Networks

دانشگاه دانشگاه بریتون، انگلستان

شناسه شاپا یا ISSN ISSN ۲۰۱۶٫۱۱٫۰۰۸

رفرنس دارد

لینک مقاله در سایت مرجع لینک این مقاله در نشریه Elsevier

نشریه الزویر

مشخصات و وضعیت ترجمه فارسی این مقاله (Word)

تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش و فونت ۱۴ B Nazanin ۴۲ صفحه

ترجمه عناوین تصاویر و جداول ترجمه شده است

ترجمه متون داخل تصاویر ترجمه شده است

ترجمه متون داخل جداول ترجمه شده است

درج تصاویر در فایل ترجمه درج شده است

درج جداول در فایل ترجمه درج شده است

درج فرمولها و محاسبات در فایل ترجمه به صورت عکس درج شده است

چکیده

۱٫ مقدمه

۱٫۱٫ محرک

۲٫۱٫ نوآوری

۳٫۱ پیشرفت فراتر از اعمال مربوطه

۱٫۴٫ فرضیات اصلی

۵٫۱٫ طرح کلی

۲٫ اعمال مرتبط

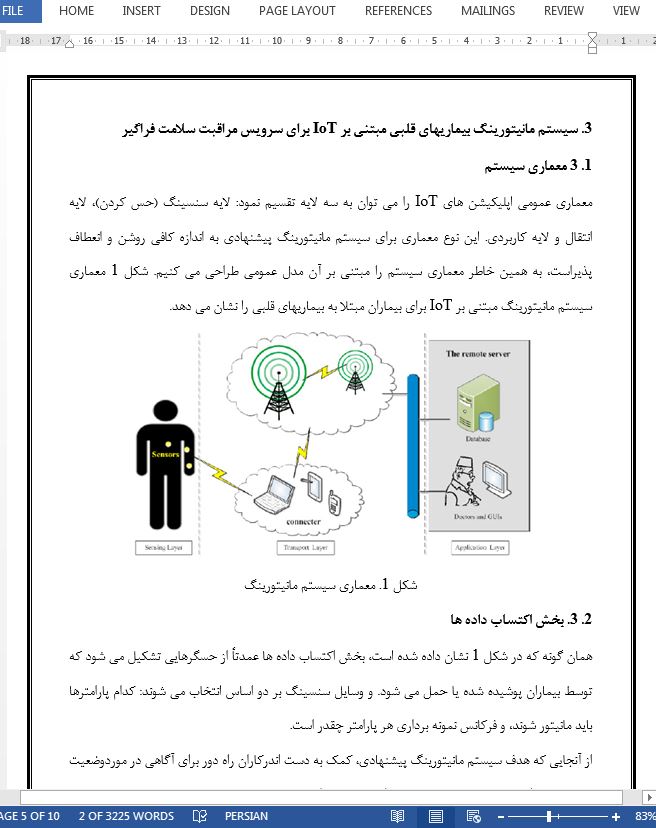

۳٫ توصیف سیستم و مدل بازی

۱٫۳٫ توضیحات سیستم

۲٫۳٫ مدل مبارزه ای

۳٫۳٫ تشخیص نرم افزارهای مخرب

۴٫۳٫ فرمول بندی

۵٫۳٫ مدل بازی

۴٫ راه حل بازی

۴٫۱٫ استراتژی ترکیبی نش

۴٫۲٫ استراتژی ماکسیمین

۳٫۴٫استراتژی ترکیب شده Stackelberg

۵٫تجزیه و تحلیل بهینگی

۶٫مسیریابی هوشمند (i Routing)

۷٫ شبیه سازی

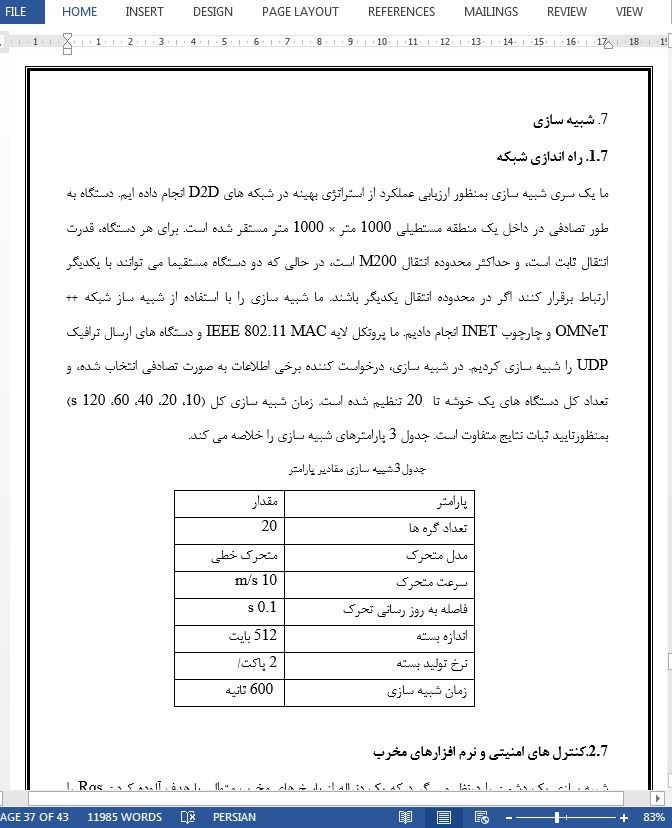

۱٫۷٫ راه اندازی شبکه

۲٫۷٫کنترل های امنیتی و نرم افزارهای مخرب

۳٫۷٫ مهاجمان

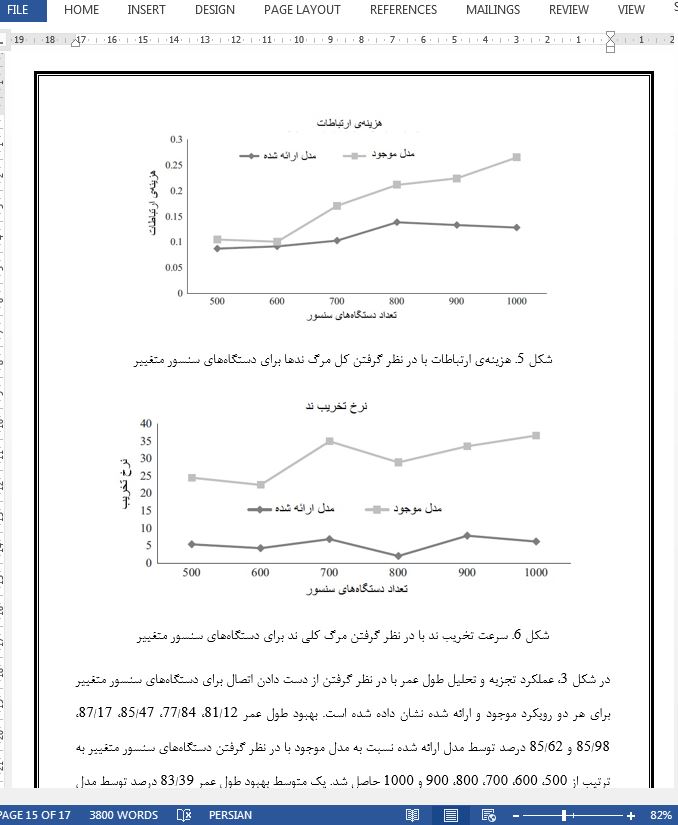

۴٫۷٫ آزمایشات

۵٫۷٫ مقایسه

۸٫نتیجه گیری

۸٫نتیجه گیری

در این مقاله، ما به طور رسمی به بررسی چگونگی انتخاب یک مسیر پایان به پایان با ارائه داده ها از یک منبع به یک مقصد در شبکه دستگاه به دستگاه تحت چارچوب بازی تئوری پرداختیم. ما حضور دشمن خارجی را فرض می کنیم که هدف آن آلوده کردن دستگاه های شبکه با نرم افزارهای مخرب است. ابتدا، به بازی امنیتی دو نفره ، بین شبکه (دفاع کننده) و دشمن، پرداخته شده است. برای اتخاذ استراتژی بهینه مسیریابی، برای انواع مختلف بازی بمنظور اثبات، در تئوری تجزیه و تحلیل هایی انجام شده است ، که یک استراتژی تعادل نش باعث می شود همیشه دفاع کننده در شرایط بهتری باشد. تجزیه و تحلیل نشان داده است که آسیب های امنیتی مورد انتظار که می تواند توسط مهاجم وارد شود در هنگام استراتژی پیشنهادی که توسط دفاع کننده استفاده شده، محدود می شود. نتایج شبیه سازی شبکه نیز نشان داده که در عمل، استراتژی پیشنهادی بطور موثر می تواند به کاهش عفونت مخرب منجر شود. در آینده، ما قصد داریم به بررسی الگوریتم های یادگیری ماشین (به عنوان مثال افزایش) برای تبدیل یادگیرنده ضعیف (دستگاه با تعداد محدودی از کنترل های ضد تروجان) به آنها قدرت ببخشیم.

In this paper, we have formally investigated how to select an end-to-end path to deliver data from a source to a destination in device-to-device networks under a game theoretic framework. We assume the presence of an external adversary who aims to in-fect “good” network devices with malware. First, a simple yet illuminating two-player security game, between the network (the Defender) and an adversary, is studied. To devise optimal routing strategies, optimality analysis has been undertaken for different types of games to prove, in theory, that there is a Nash equilibrium strategy that always makes the Defender better-off. The analysis has shown that the expected security damage that can be inflicted by the Attacker is bounded and limited when the proposed strategy is used by the Defender. Network simulation results have also illustrated, in practice, that the proposed strategy can effectively mitigate malware infection. In future work, we intend to investigate machine learning algorithms (e.g. boosting) to convert weak learners (e.g. devices with limited number of anti-malware controls) to strong ones.

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد

گروه آموزشی ترجمه فا اقدام به ارائه ترجمه مقاله با موضوع ” گزینش مسیر نظریه بازی در ارتباطات D2D ” در قالب فایل ورد نموده است که شما عزیزان میتوانید پس از دانلود رایگان مقاله انگلیسی و نیز مطالعه نمونه ترجمه و سایر مشخصات، ترجمه را خریداری نمایید.

دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

عنوان فارسی مقاله:

انتخاب مسیر تئوری بازی به منظور پشتیبانی امنیت در ارتباط دستگاه به دستگاه D2D

عنوان انگلیسی مقاله:

Game theoretic path selection to support security in device-to-device communications

- برای دانلود رایگان مقاله انگلیسی با فرمت pdf بر روی عنوان انگلیسی مقاله کلیک نمایید.

- برای خرید و دانلود ترجمه فارسی آماده با فرمت ورد، روی عنوان فارسی مقاله کلیک کنید.

مشخصات مقاله انگلیسی (PDF)

سال انتشار ۲۰۱۷

تعداد صفحات مقاله انگلیسی ۱۵ صفحه با فرمت pdf

رشته های مرتبط با این مقاله مهندسی کامپیوتر، فناوری اطلاعات و فناوری اطلاعات و ارتباطات

گرایش های مرتبط با این مقاله هوش مصنوعی، شبکه های کامپیوتری، سامانه های شبکه ای و دیتا

مجله شبکه های ادهاک – Ad Hoc Networks

دانشگاه دانشگاه بریتون، انگلستان

شناسه شاپا یا ISSN ISSN ۲۰۱۶٫۱۱٫۰۰۸

رفرنس دارد

لینک مقاله در سایت مرجع لینک این مقاله در نشریه Elsevier

نشریه الزویر

مشخصات و وضعیت ترجمه فارسی این مقاله (Word)

تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش و فونت ۱۴ B Nazanin ۴۲ صفحه

ترجمه عناوین تصاویر و جداول ترجمه شده است

ترجمه متون داخل تصاویر ترجمه شده است

ترجمه متون داخل جداول ترجمه شده است

درج تصاویر در فایل ترجمه درج شده است

درج جداول در فایل ترجمه درج شده است

درج فرمولها و محاسبات در فایل ترجمه به صورت عکس درج شده است

- فهرست مطالب:

چکیده

۱٫ مقدمه

۱٫۱٫ محرک

۲٫۱٫ نوآوری

۳٫۱ پیشرفت فراتر از اعمال مربوطه

۱٫۴٫ فرضیات اصلی

۵٫۱٫ طرح کلی

۲٫ اعمال مرتبط

۳٫ توصیف سیستم و مدل بازی

۱٫۳٫ توضیحات سیستم

۲٫۳٫ مدل مبارزه ای

۳٫۳٫ تشخیص نرم افزارهای مخرب

۴٫۳٫ فرمول بندی

۵٫۳٫ مدل بازی

۴٫ راه حل بازی

۴٫۱٫ استراتژی ترکیبی نش

۴٫۲٫ استراتژی ماکسیمین

۳٫۴٫استراتژی ترکیب شده Stackelberg

۵٫تجزیه و تحلیل بهینگی

۶٫مسیریابی هوشمند (i Routing)

۷٫ شبیه سازی

۱٫۷٫ راه اندازی شبکه

۲٫۷٫کنترل های امنیتی و نرم افزارهای مخرب

۳٫۷٫ مهاجمان

۴٫۷٫ آزمایشات

۵٫۷٫ مقایسه

۸٫نتیجه گیری

- بخشی از ترجمه:

۸٫نتیجه گیری

در این مقاله، ما به طور رسمی به بررسی چگونگی انتخاب یک مسیر پایان به پایان با ارائه داده ها از یک منبع به یک مقصد در شبکه دستگاه به دستگاه تحت چارچوب بازی تئوری پرداختیم. ما حضور دشمن خارجی را فرض می کنیم که هدف آن آلوده کردن دستگاه های شبکه با نرم افزارهای مخرب است. ابتدا، به بازی امنیتی دو نفره ، بین شبکه (دفاع کننده) و دشمن، پرداخته شده است. برای اتخاذ استراتژی بهینه مسیریابی، برای انواع مختلف بازی بمنظور اثبات، در تئوری تجزیه و تحلیل هایی انجام شده است ، که یک استراتژی تعادل نش باعث می شود همیشه دفاع کننده در شرایط بهتری باشد. تجزیه و تحلیل نشان داده است که آسیب های امنیتی مورد انتظار که می تواند توسط مهاجم وارد شود در هنگام استراتژی پیشنهادی که توسط دفاع کننده استفاده شده، محدود می شود. نتایج شبیه سازی شبکه نیز نشان داده که در عمل، استراتژی پیشنهادی بطور موثر می تواند به کاهش عفونت مخرب منجر شود. در آینده، ما قصد داریم به بررسی الگوریتم های یادگیری ماشین (به عنوان مثال افزایش) برای تبدیل یادگیرنده ضعیف (دستگاه با تعداد محدودی از کنترل های ضد تروجان) به آنها قدرت ببخشیم.

- بخشی از مقاله انگلیسی:

In this paper, we have formally investigated how to select an end-to-end path to deliver data from a source to a destination in device-to-device networks under a game theoretic framework. We assume the presence of an external adversary who aims to in-fect “good” network devices with malware. First, a simple yet illuminating two-player security game, between the network (the Defender) and an adversary, is studied. To devise optimal routing strategies, optimality analysis has been undertaken for different types of games to prove, in theory, that there is a Nash equilibrium strategy that always makes the Defender better-off. The analysis has shown that the expected security damage that can be inflicted by the Attacker is bounded and limited when the proposed strategy is used by the Defender. Network simulation results have also illustrated, in practice, that the proposed strategy can effectively mitigate malware infection. In future work, we intend to investigate machine learning algorithms (e.g. boosting) to convert weak learners (e.g. devices with limited number of anti-malware controls) to strong ones.

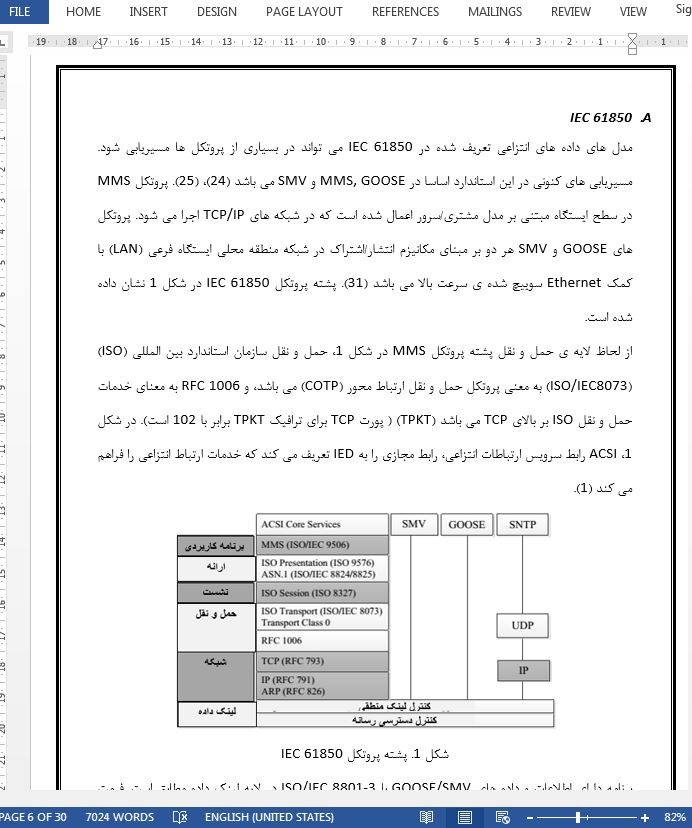

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد