- عضویت

- 2017/05/18

- ارسالی ها

- 35,488

- امتیاز واکنش

- 104,218

- امتیاز

- 1,376

دانلود ترجمه مقاله بررسی کلان داده – نشریه اسپرینگر

گروه آموزشی ترجمه فا اقدام به ارائه ترجمه مقاله با موضوع ” بررسی کلان داده ” در قالب فایل ورد نموده است که شما عزیزان میتوانید پس از دانلود رایگان مقاله انگلیسی و نیز مطالعه نمونه ترجمه و سایر مشخصات، ترجمه را خریداری نمایید.

دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

عنوان فارسی مقاله:

کلان داده: یک نظرسنجی

عنوان انگلیسی مقاله:

Big Data: A Survey

مشخصات مقاله انگلیسی (PDF)

سال انتشار مقاله ۲۰۱۴

تعداد صفحات مقاله انگلیسی ۳۹ صفحه با فرمت pdf

رشته های مرتبط با این مقاله مهندسی فناوری اطلاعات، فناوری اطلاعات و ارتباطات و مهندسی کامپیوتر

گرایش های مرتبط با این مقاله اینترنت و شبکه های گسترده،مخابرات سیار، رایانش ابری و مهندسی نرم افزار

مجله مربوطه شبکه های موبایل و کاربردهای آن – Mobile Networks and Application

دانشگاه تهیه کننده گروه مهندسی برق و کامپیوتر، ایالات متحده آمریکا

کلمات کلیدی این مقاله رایانش ابری، کلان داده، اینترنت اشیا (IoT )، مرکز داده، هادوپ (hadoop)، شبکه هوشمند، تجزیه و تحلیل کلان داده

رفرنس دارد

شناسه شاپا یا ISSN ۱۵۷۲-۸۱۵۳ISSN

لینک مقاله در سایت مرجع لینک این مقاله در سایت Springer

نشریه اسپرینگر

مشخصات و وضعیت ترجمه فارسی این مقاله (Word)

تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش و فونت ۱۴ B Nazanin ۸۹ صفحه

ترجمه متون داخل تصاویر ترجمه نشده است

ترجمه عناوین تصاویر و جداول ترجمه شده است

ترجمه متون داخل جداول ترجمه شده است

درج تصاویر در فایل ترجمه درج شده است

درج جداول در فایل ترجمه درج شده است

درج فرمولها و محاسبات در فایل ترجمه به صورت عکس درج شده است

چکیده

۱ – پیشینه

۱-۱ طلوع عصر کلان داده

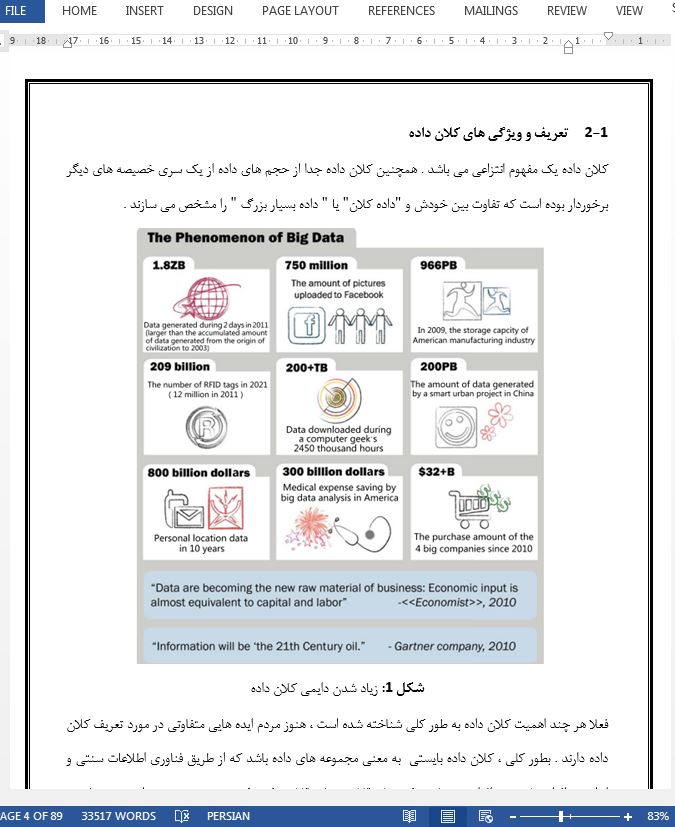

۱-۲ تعریف و ویژگی های کلان داده

۱-۳ ارزش کلان داده

۱ -۴ توسعه کلان داده

۱-۵٫چالش های کلان داده

۲٫ فناوری های مرتبط

۲-۱ رابـ ـطه بین رایانش ابری و کلان داده

۲-۲- رابـ ـطه بین اینترنت اشیاء و کلان داده

۲-۳ مرکز داده

۲-۴ رابـ ـطه بین هادوپ (Hadoop ) و کلان داده

۳ – تولید و اکتساب کلان داده

۳-۱ تولید داده

۳-۱-۱ داده های شرکت

۳-۱-۲ داده اینترنت اشیاء

۳-۱-۳ داده بیو پزشکی

۳-۱-۴ تولید داده از دیگر فیلد ها

۳-۲ اکتساب کلان داده

۳-۲-۱ جمع اوری داده

۳-۲-۲ حمل داده

۳-۲-۳ پیش پردازش داده

۴– ذخیره سازی کلان داده

۴-۱ سیستم ذخیزه سازی برای داده های حجیم

۴-۲ سیستم ذخیره سازی پراکنده

۴-۳ مکانیزم ذخیره سازی کلان داده

۴-۳-۱ فناوری پایگاه داده

۵- تجریه و تحلیل کلان داده

۵-۱ تجزیه و تحلیل داده سنتی

۵-۲ روش های تحلیل کلان داده

۵-۳ معماری تجزیه و تحلیل کلان داده

۵-۳-۱ تجزیه و تحلیل انی در برابر آنلاین

۵-۳-۲ تجزیه و تحلیل در سطوح مختلف

۵-۳-۳ تجزیه و تحلیل با پیچیدگی متفاوت

۵-۴ ابزار کاوش و تحلیل کلان داده

۶- کاربرد های کلان داده

۶-۱ تکامل های کاربرد

۶-۲ فیلد های تجزیه و تحلیل کلان داده

۶-۲-۱ تجزیه و تحلیل داده ساخت یافته

۶-۲-۲ تحلیل داده متن

۶-۲-۳ تجزیه و تحلیل داده وب

۶-۲-۴ تجزیه و تحلیل داده چند رسانه ای

۶-۲-۵ تجزیه و تحلیل داده شبکه

۶-۲-۶ تجزیه و تحلیل داده موبایل

۶-۳ کاربرد های کلیدی کلان داده

۶-۳-۱ کاربرد کلان داده در شرکت ها

۶-۳-۲ کاربرد کلان داده مبتنی بر IoT

۶-۳-۳ کاربرد کلان داده شبکه محور اجتماعی آنلاین

۶-۳-۴ کاربرد های کلان داده مراقبت بهداشتی و پزشکی

۶-۳-۵ هوش جمعی

۶-۳-۶ شبکه هوشمند

۷- نتیجه گیری ، موضوعات باز و چشم انداز

۷-۱ موضوعات باز

۷-۱-۱ تحقیق تئوریک

۷-۱-۲ توسعه فناوری

۷-۱-۳ پیچیدگی های عملی

۷-۱-۴ امنیت داده

۷-۲ چشم انداز

۷-۲ چشم انداز

ظهور کلان داده یک سری فرصت های بزرگ را باز می کند . فناوری در عصر فناوری اطلاعات یک نگرانی مهم بوده است در حالی که فناوری می تواند محرک توسعه داده باشد . داده در عصر کلان داده با برتری ارزش داده و پیشرفت ها در زمینه اطلاعات باعث هدایت پیشرفت فناوری ها در آینده نزدیک می شود . کلان داده نه تنها دارای تاثیر اجتماعی و اقتصادی خواهد بود بلکه همچنین بر روش های زندگی و تفکر هر فرد تاثیر می گذارد که دقیقا اتفاق نمی افتد . ما نمی توانستیم آینده را پیش بینی نمایین اما می توانیم اقدامات احتیاطی را برای رویداد های احتمالی اتخاذ نماییم که در آینده رخ می دهند .

– داده با مقیاس بزرگ تر ، تنوع بیشتر و ساختار های پیچیده تر : هر چند فناوری های معرفی شده از طریق هادوپ به موفقیت زیادی دست یافته اند ، چنین فناوری هایی بر حسب انتظار عقب می افتند و با در نظر گرفتن توسعه سریع کلان داده تعویض خواهند شد . مبنای تئوریک هادوپ در ابتدای سال ۲۰۰۶ ظاهر شده است . بعضی محققان در مورد روش های بهتر غلبه بر داده های ساخت یافته پیچیده تر ، مقیاس بزرگ تر و متنوع تر نگران بوده اند . این تلاش ها توسط پایگاه داده توزیعی – جهانی گوگل و پایگاه داده سنتی توزیعی ، توسعه پذیر و تحمل کننده عیب F1 نشان داده می شوند . فناوری ذخیره سازی کلان داده در آینده از پایگاه های داده توزیعی استفاده خواهد کرد ، از مکانیزم های تراکنش مشابه با پایگاه های داده رابـ ـطه ای پشتیبانی می کند و به طور موثر به داده از طریق گرامر های مشابه با SQL رسیدگی می کند .

۷٫۲ Outlook

The emergence of big data opens great opportunities. In theIT era, the “T” (Technology) was the main concern, whiletechnology drives the development of data. In the big dataera, with the prominence of data value and advances in “I”(Information), data will drive the progress of technologiesin the near future. Big data will not only have the socialand economic impact, but also influence everyone’s waysof living and thinking, which is just happening. We couldnot predict the future but may take precautions for possibleevents to occur in the future.– Data with a larger scale, higher diversity, and morecomplex structures: Although technologies representedby Hadoop have achieved a great success, such technologiesare expected to fall behind and will be replacedgiven the rapid development of big data. The theoreticalbasis of Hadoop has emerged as early as2006. Many researchers have concerned better waysto cope with larger-scale, higher diversity, and morecomplexly structured data. These efforts are representedby (Globally-Distributed Database) Spanner ofGoogle and fault-tolerant, expandable, distributed relationaldatabase F1. In the future, the storage technologyof big data will employ distributed databases, supporttransaction mechanisms similar to relational databases,and effectively handle data through grammars similar toSQL.

تصویری از مقاله ترجمه و تایپ شده در زار ورد

گروه آموزشی ترجمه فا اقدام به ارائه ترجمه مقاله با موضوع ” بررسی کلان داده ” در قالب فایل ورد نموده است که شما عزیزان میتوانید پس از دانلود رایگان مقاله انگلیسی و نیز مطالعه نمونه ترجمه و سایر مشخصات، ترجمه را خریداری نمایید.

دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

عنوان فارسی مقاله:

کلان داده: یک نظرسنجی

عنوان انگلیسی مقاله:

Big Data: A Survey

- برای دانلود رایگان مقاله انگلیسی با فرمت pdf بر روی عنوان انگلیسی مقاله کلیک نمایید.

- برای خرید و دانلود ترجمه فارسی آماده با فرمت ورد، روی عنوان فارسی مقاله کلیک کنید.

مشخصات مقاله انگلیسی (PDF)

سال انتشار مقاله ۲۰۱۴

تعداد صفحات مقاله انگلیسی ۳۹ صفحه با فرمت pdf

رشته های مرتبط با این مقاله مهندسی فناوری اطلاعات، فناوری اطلاعات و ارتباطات و مهندسی کامپیوتر

گرایش های مرتبط با این مقاله اینترنت و شبکه های گسترده،مخابرات سیار، رایانش ابری و مهندسی نرم افزار

مجله مربوطه شبکه های موبایل و کاربردهای آن – Mobile Networks and Application

دانشگاه تهیه کننده گروه مهندسی برق و کامپیوتر، ایالات متحده آمریکا

کلمات کلیدی این مقاله رایانش ابری، کلان داده، اینترنت اشیا (IoT )، مرکز داده، هادوپ (hadoop)، شبکه هوشمند، تجزیه و تحلیل کلان داده

رفرنس دارد

شناسه شاپا یا ISSN ۱۵۷۲-۸۱۵۳ISSN

لینک مقاله در سایت مرجع لینک این مقاله در سایت Springer

نشریه اسپرینگر

مشخصات و وضعیت ترجمه فارسی این مقاله (Word)

تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش و فونت ۱۴ B Nazanin ۸۹ صفحه

ترجمه متون داخل تصاویر ترجمه نشده است

ترجمه عناوین تصاویر و جداول ترجمه شده است

ترجمه متون داخل جداول ترجمه شده است

درج تصاویر در فایل ترجمه درج شده است

درج جداول در فایل ترجمه درج شده است

درج فرمولها و محاسبات در فایل ترجمه به صورت عکس درج شده است

- فهرست مطالب:

چکیده

۱ – پیشینه

۱-۱ طلوع عصر کلان داده

۱-۲ تعریف و ویژگی های کلان داده

۱-۳ ارزش کلان داده

۱ -۴ توسعه کلان داده

۱-۵٫چالش های کلان داده

۲٫ فناوری های مرتبط

۲-۱ رابـ ـطه بین رایانش ابری و کلان داده

۲-۲- رابـ ـطه بین اینترنت اشیاء و کلان داده

۲-۳ مرکز داده

۲-۴ رابـ ـطه بین هادوپ (Hadoop ) و کلان داده

۳ – تولید و اکتساب کلان داده

۳-۱ تولید داده

۳-۱-۱ داده های شرکت

۳-۱-۲ داده اینترنت اشیاء

۳-۱-۳ داده بیو پزشکی

۳-۱-۴ تولید داده از دیگر فیلد ها

۳-۲ اکتساب کلان داده

۳-۲-۱ جمع اوری داده

۳-۲-۲ حمل داده

۳-۲-۳ پیش پردازش داده

۴– ذخیره سازی کلان داده

۴-۱ سیستم ذخیزه سازی برای داده های حجیم

۴-۲ سیستم ذخیره سازی پراکنده

۴-۳ مکانیزم ذخیره سازی کلان داده

۴-۳-۱ فناوری پایگاه داده

۵- تجریه و تحلیل کلان داده

۵-۱ تجزیه و تحلیل داده سنتی

۵-۲ روش های تحلیل کلان داده

۵-۳ معماری تجزیه و تحلیل کلان داده

۵-۳-۱ تجزیه و تحلیل انی در برابر آنلاین

۵-۳-۲ تجزیه و تحلیل در سطوح مختلف

۵-۳-۳ تجزیه و تحلیل با پیچیدگی متفاوت

۵-۴ ابزار کاوش و تحلیل کلان داده

۶- کاربرد های کلان داده

۶-۱ تکامل های کاربرد

۶-۲ فیلد های تجزیه و تحلیل کلان داده

۶-۲-۱ تجزیه و تحلیل داده ساخت یافته

۶-۲-۲ تحلیل داده متن

۶-۲-۳ تجزیه و تحلیل داده وب

۶-۲-۴ تجزیه و تحلیل داده چند رسانه ای

۶-۲-۵ تجزیه و تحلیل داده شبکه

۶-۲-۶ تجزیه و تحلیل داده موبایل

۶-۳ کاربرد های کلیدی کلان داده

۶-۳-۱ کاربرد کلان داده در شرکت ها

۶-۳-۲ کاربرد کلان داده مبتنی بر IoT

۶-۳-۳ کاربرد کلان داده شبکه محور اجتماعی آنلاین

۶-۳-۴ کاربرد های کلان داده مراقبت بهداشتی و پزشکی

۶-۳-۵ هوش جمعی

۶-۳-۶ شبکه هوشمند

۷- نتیجه گیری ، موضوعات باز و چشم انداز

۷-۱ موضوعات باز

۷-۱-۱ تحقیق تئوریک

۷-۱-۲ توسعه فناوری

۷-۱-۳ پیچیدگی های عملی

۷-۱-۴ امنیت داده

۷-۲ چشم انداز

- بخشی از ترجمه:

۷-۲ چشم انداز

ظهور کلان داده یک سری فرصت های بزرگ را باز می کند . فناوری در عصر فناوری اطلاعات یک نگرانی مهم بوده است در حالی که فناوری می تواند محرک توسعه داده باشد . داده در عصر کلان داده با برتری ارزش داده و پیشرفت ها در زمینه اطلاعات باعث هدایت پیشرفت فناوری ها در آینده نزدیک می شود . کلان داده نه تنها دارای تاثیر اجتماعی و اقتصادی خواهد بود بلکه همچنین بر روش های زندگی و تفکر هر فرد تاثیر می گذارد که دقیقا اتفاق نمی افتد . ما نمی توانستیم آینده را پیش بینی نمایین اما می توانیم اقدامات احتیاطی را برای رویداد های احتمالی اتخاذ نماییم که در آینده رخ می دهند .

– داده با مقیاس بزرگ تر ، تنوع بیشتر و ساختار های پیچیده تر : هر چند فناوری های معرفی شده از طریق هادوپ به موفقیت زیادی دست یافته اند ، چنین فناوری هایی بر حسب انتظار عقب می افتند و با در نظر گرفتن توسعه سریع کلان داده تعویض خواهند شد . مبنای تئوریک هادوپ در ابتدای سال ۲۰۰۶ ظاهر شده است . بعضی محققان در مورد روش های بهتر غلبه بر داده های ساخت یافته پیچیده تر ، مقیاس بزرگ تر و متنوع تر نگران بوده اند . این تلاش ها توسط پایگاه داده توزیعی – جهانی گوگل و پایگاه داده سنتی توزیعی ، توسعه پذیر و تحمل کننده عیب F1 نشان داده می شوند . فناوری ذخیره سازی کلان داده در آینده از پایگاه های داده توزیعی استفاده خواهد کرد ، از مکانیزم های تراکنش مشابه با پایگاه های داده رابـ ـطه ای پشتیبانی می کند و به طور موثر به داده از طریق گرامر های مشابه با SQL رسیدگی می کند .

- بخشی از مقاله انگلیسی:

۷٫۲ Outlook

The emergence of big data opens great opportunities. In theIT era, the “T” (Technology) was the main concern, whiletechnology drives the development of data. In the big dataera, with the prominence of data value and advances in “I”(Information), data will drive the progress of technologiesin the near future. Big data will not only have the socialand economic impact, but also influence everyone’s waysof living and thinking, which is just happening. We couldnot predict the future but may take precautions for possibleevents to occur in the future.– Data with a larger scale, higher diversity, and morecomplex structures: Although technologies representedby Hadoop have achieved a great success, such technologiesare expected to fall behind and will be replacedgiven the rapid development of big data. The theoreticalbasis of Hadoop has emerged as early as2006. Many researchers have concerned better waysto cope with larger-scale, higher diversity, and morecomplexly structured data. These efforts are representedby (Globally-Distributed Database) Spanner ofGoogle and fault-tolerant, expandable, distributed relationaldatabase F1. In the future, the storage technologyof big data will employ distributed databases, supporttransaction mechanisms similar to relational databases,and effectively handle data through grammars similar toSQL.

تصویری از مقاله ترجمه و تایپ شده در زار ورد