- عضویت

- 2017/05/18

- ارسالی ها

- 35,488

- امتیاز واکنش

- 104,218

- امتیاز

- 1,376

دانلود ترجمه مقاله راهبرد مدیریت بهینه مسیر در شبکه ادهاک سیار – ۲۰۱۱

دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

عنوان فارسی مقاله:

راهبرد مدیریت بهینه مسیر در شبکه ادهاک سیار با استفاده از نظریه مجموعه راف و فازی

عنوان انگلیسی مقاله:

An Optimal Path Management Strategy in Mobile Ad Hoc Network Using Fuzzy and Rough Set Theory

مشخصات مقاله انگلیسی (PDF)

سال انتشار مقاله ۲۰۱۱

تعداد صفحات مقاله انگلیسی ۹صفحه با فرمت pdf

رشته های مرتبط با این مقاله مهندسی فناوری اطلاعات و فناوری اطلاعات و ارتباطات

گرایش های مرتبط با این مقاله مخابرات سیار، سامانه های شبکه ای، شبکه های کامپیوتری

مجله مربوطه مجله علوم کاربردی آمریکایی – American Journal of Applied Sciences

دانشگاه تهیه کننده دانشکده علوم پایه، دانشکده پلی تکنیک کنگو

کلمات کلیدی این مقاله هزينه فازی، تئوری فازی و مجموعه راف، بردار مسير، تابع عضويت، بهره اطلاعاتی، مصرف توان، بردار مسافت ادهاك بر حسب تقاضا (AODV)، مسيريابی پوياي مبدا (DSR)، پروتكل مسيريابی وايرلس (WRP)

رفرنس دارد

مشخصات و وضعیت ترجمه فارسی این مقاله (Word)

تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش و فونت ۱۴ B Nazanin ۱۸ صفحه

ترجمه عناوین تصاویر و جداول ترجمه شده است

ترجمه متون داخل تصاویر ترجمه نشده است

ترجمه متون داخل جداول ترجمه نشده است

درج تصاویر در فایل ترجمه درج شده است

درج جداول در فایل ترجمه درج شده است

درج فرمولها و محاسبات در فایل ترجمه به صورت عکس درج شده است

منابع داخل متن به صورت فارسی درج شده است

چكيده

مقدمه

مواد و روش ها

نظريه مجموعه فازی

نظريه مجموعه راف

سيستم اطلاعاتي

آنتروپي ID3

فازی سازی مجموعه داده

بهره اطلاعاتي

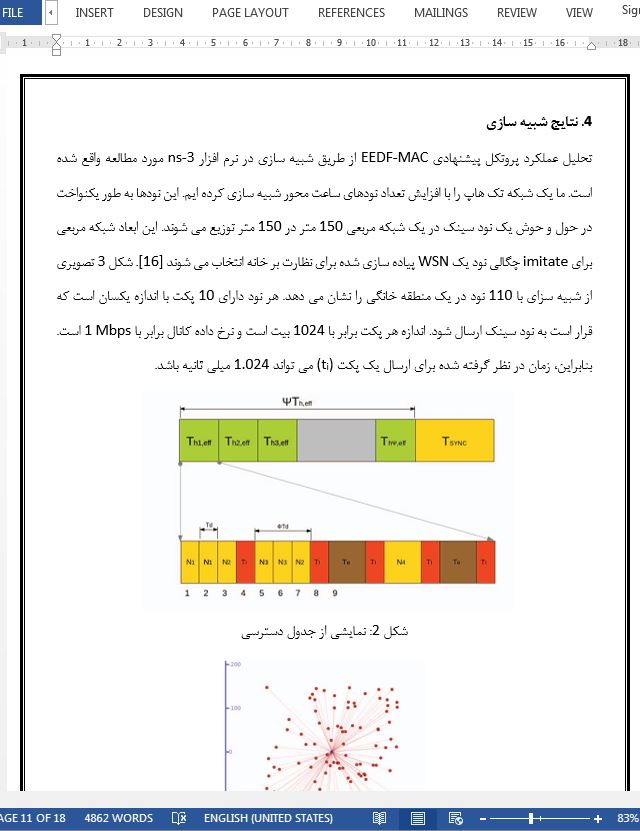

محيط شبيه سازی

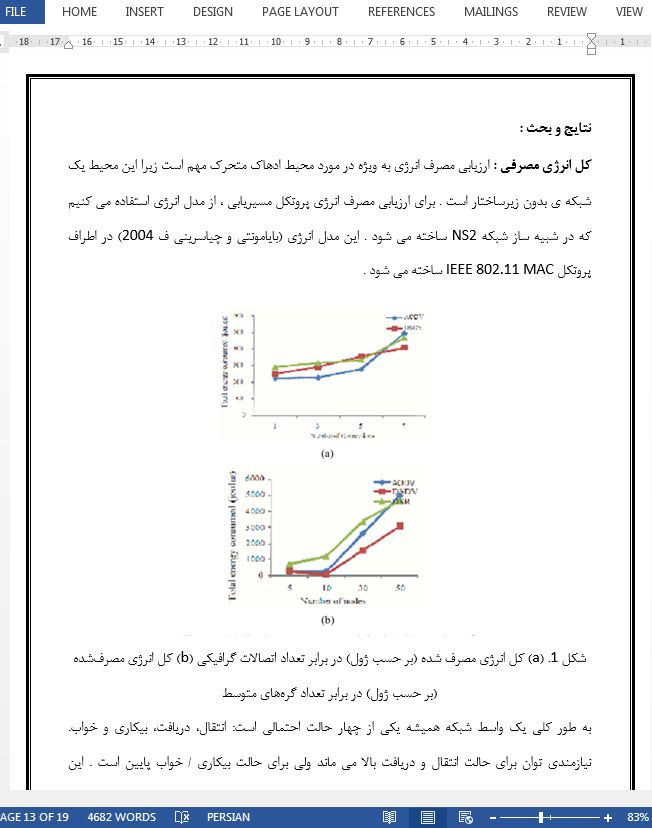

نتايج و بحث

نتيجه گيری

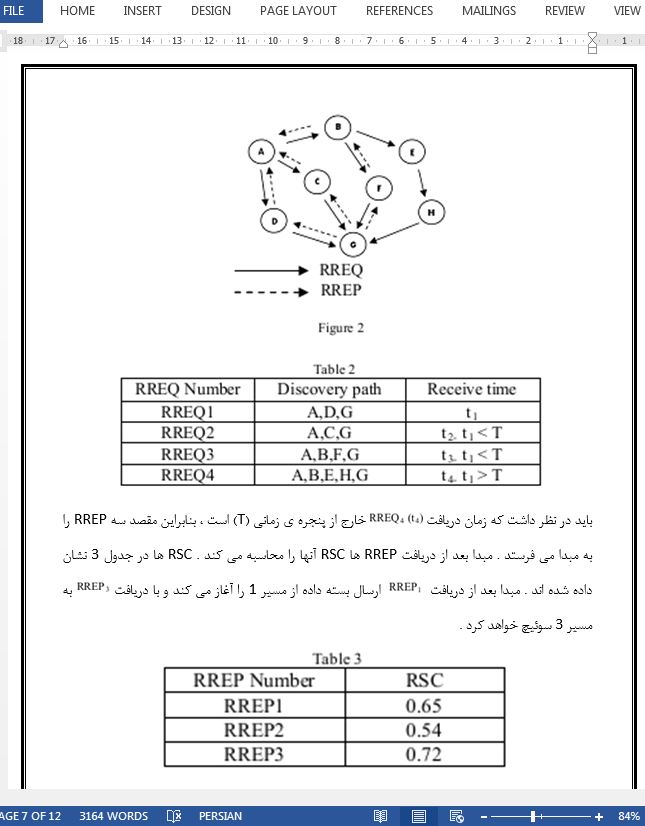

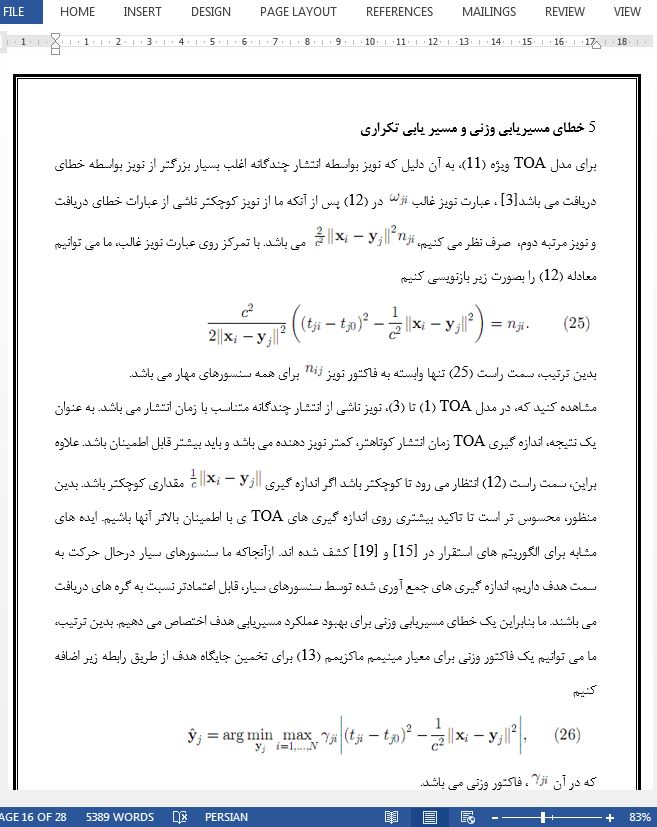

از گراف و تجزيه و تحليل مجموعه راف و فازي مبتني بر محاسبه ي بردار مسير، سه نتيجه گيري براي مديريت مسير پايدار با مصرف كارآمد منابع موجود حاصل ميشود تا لينك پايدار حفظ شود و طول عمر شبكه افزايش يابد. شبكهاي كه تعداد قابل توجهي گره مياني دارد احتمال خرابي لينك را كاهش مي دهد زيرا به خوبي اتصال دروني دارند، درصد تحويل بسته نيز افزايش مي يابد زيرا حذف بسته در شبكه با حداقل احتمال تشكيل حفره/ شكاف بين گرهها كاهش مي يابد و تاخير به خاطر حداقل زمان مورد نياز براي ايجاد مسير كاهش خواهد يافت . براي يك لينك پايدار، مسير مسيريابي بايد با انرژي مصرفي كمتر گره هاي مياني ايجاد شود ولي نه بر اساس كوتاهترين مسير. گره با مصرف زياد به خاطر حالت بدون زيرساختار انتشار آن باعث خرابي لينك مي شود و منجر به حذف بسته ، تاخير ، كاهش راندمان و تشكيل حفره در شبكه مي گردد . تعداد ترافيك / اتصالات / جريان ها موجب ازدحام در شبكه مي شود و باعث تاخير مي گردد . همچنين يك كاهش تدريجي در راندمان ، افزايش در مصرف كل انرژي ، حذف بسته و تاخير وجود دارد و تعداد جريان هم افزايش مي يابد . از اين نتيجه گيري ها مشهود است كه براي حفظ مسير مسيريابي خوب ، شماره مسير ۲ ، ۳ و ۵ از جدول قانون ۴ بهترين مسير واجد شرايط در نظر گرفته مي شود كه ثبات لينك و افزايش عملكرد شبكه را تضمين خواهد كرد .

CONCLUSION

From the graph and analysis of fuzzy and rough set based path vector calculation three conclusions were made for stable path management with effective usage of available resources so as to maintain the stable link and to increase the network life time. Network with significant number of intermediate node decreases the possibility of link failure since it’s been inter connected solidly, the packet delivery fraction also gets increased as the packet drop in the network is reduced with least like hood of holes formation/gap between nodes and delay will be reduced as the least time required for route establishment. For a stable link, the routing path is to be established with less energy consumed intermediate nodes but not on the basis of shortest path. Node with heavy consumption results in link failure since its infrastructure less mode of propagation and it leads to packet drop, delay, decrease in throughput and formation of holes in the network. Number of traffic/connections/flows cause congestion in the network and it would result in delay; there is also a gradual decrease in throughput, increase in the total energy consumption, packet drop and delay, with increase number of flow. From the conclusions it is apparent that to maintain a good routing path, path number 2, 3 and 5 from the rule Table 4 are considered to be the best qualified path that will guarantee the link stability and increase the network performance.

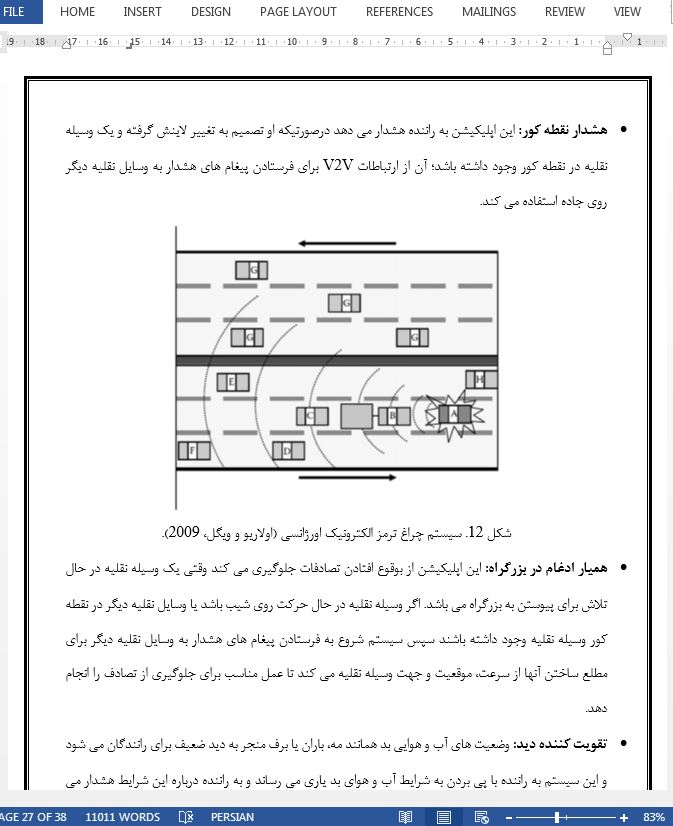

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد

دانلود رایگان مقاله انگلیسی + خرید ترجمه فارسی

عنوان فارسی مقاله:

راهبرد مدیریت بهینه مسیر در شبکه ادهاک سیار با استفاده از نظریه مجموعه راف و فازی

عنوان انگلیسی مقاله:

An Optimal Path Management Strategy in Mobile Ad Hoc Network Using Fuzzy and Rough Set Theory

- برای دانلود رایگان مقاله انگلیسی با فرمت pdf بر روی عنوان انگلیسی مقاله کلیک نمایید.

- برای خرید و دانلود ترجمه فارسی آماده با فرمت ورد، روی عنوان فارسی مقاله کلیک کنید.

مشخصات مقاله انگلیسی (PDF)

سال انتشار مقاله ۲۰۱۱

تعداد صفحات مقاله انگلیسی ۹صفحه با فرمت pdf

رشته های مرتبط با این مقاله مهندسی فناوری اطلاعات و فناوری اطلاعات و ارتباطات

گرایش های مرتبط با این مقاله مخابرات سیار، سامانه های شبکه ای، شبکه های کامپیوتری

مجله مربوطه مجله علوم کاربردی آمریکایی – American Journal of Applied Sciences

دانشگاه تهیه کننده دانشکده علوم پایه، دانشکده پلی تکنیک کنگو

کلمات کلیدی این مقاله هزينه فازی، تئوری فازی و مجموعه راف، بردار مسير، تابع عضويت، بهره اطلاعاتی، مصرف توان، بردار مسافت ادهاك بر حسب تقاضا (AODV)، مسيريابی پوياي مبدا (DSR)، پروتكل مسيريابی وايرلس (WRP)

رفرنس دارد

مشخصات و وضعیت ترجمه فارسی این مقاله (Word)

تعداد صفحات ترجمه تایپ شده با فرمت ورد با قابلیت ویرایش و فونت ۱۴ B Nazanin ۱۸ صفحه

ترجمه عناوین تصاویر و جداول ترجمه شده است

ترجمه متون داخل تصاویر ترجمه نشده است

ترجمه متون داخل جداول ترجمه نشده است

درج تصاویر در فایل ترجمه درج شده است

درج جداول در فایل ترجمه درج شده است

درج فرمولها و محاسبات در فایل ترجمه به صورت عکس درج شده است

منابع داخل متن به صورت فارسی درج شده است

- فهرست مطالب:

چكيده

مقدمه

مواد و روش ها

نظريه مجموعه فازی

نظريه مجموعه راف

سيستم اطلاعاتي

آنتروپي ID3

فازی سازی مجموعه داده

بهره اطلاعاتي

محيط شبيه سازی

نتايج و بحث

نتيجه گيری

- بخشی از ترجمه:

از گراف و تجزيه و تحليل مجموعه راف و فازي مبتني بر محاسبه ي بردار مسير، سه نتيجه گيري براي مديريت مسير پايدار با مصرف كارآمد منابع موجود حاصل ميشود تا لينك پايدار حفظ شود و طول عمر شبكه افزايش يابد. شبكهاي كه تعداد قابل توجهي گره مياني دارد احتمال خرابي لينك را كاهش مي دهد زيرا به خوبي اتصال دروني دارند، درصد تحويل بسته نيز افزايش مي يابد زيرا حذف بسته در شبكه با حداقل احتمال تشكيل حفره/ شكاف بين گرهها كاهش مي يابد و تاخير به خاطر حداقل زمان مورد نياز براي ايجاد مسير كاهش خواهد يافت . براي يك لينك پايدار، مسير مسيريابي بايد با انرژي مصرفي كمتر گره هاي مياني ايجاد شود ولي نه بر اساس كوتاهترين مسير. گره با مصرف زياد به خاطر حالت بدون زيرساختار انتشار آن باعث خرابي لينك مي شود و منجر به حذف بسته ، تاخير ، كاهش راندمان و تشكيل حفره در شبكه مي گردد . تعداد ترافيك / اتصالات / جريان ها موجب ازدحام در شبكه مي شود و باعث تاخير مي گردد . همچنين يك كاهش تدريجي در راندمان ، افزايش در مصرف كل انرژي ، حذف بسته و تاخير وجود دارد و تعداد جريان هم افزايش مي يابد . از اين نتيجه گيري ها مشهود است كه براي حفظ مسير مسيريابي خوب ، شماره مسير ۲ ، ۳ و ۵ از جدول قانون ۴ بهترين مسير واجد شرايط در نظر گرفته مي شود كه ثبات لينك و افزايش عملكرد شبكه را تضمين خواهد كرد .

- بخشی از مقاله انگلیسی:

CONCLUSION

From the graph and analysis of fuzzy and rough set based path vector calculation three conclusions were made for stable path management with effective usage of available resources so as to maintain the stable link and to increase the network life time. Network with significant number of intermediate node decreases the possibility of link failure since it’s been inter connected solidly, the packet delivery fraction also gets increased as the packet drop in the network is reduced with least like hood of holes formation/gap between nodes and delay will be reduced as the least time required for route establishment. For a stable link, the routing path is to be established with less energy consumed intermediate nodes but not on the basis of shortest path. Node with heavy consumption results in link failure since its infrastructure less mode of propagation and it leads to packet drop, delay, decrease in throughput and formation of holes in the network. Number of traffic/connections/flows cause congestion in the network and it would result in delay; there is also a gradual decrease in throughput, increase in the total energy consumption, packet drop and delay, with increase number of flow. From the conclusions it is apparent that to maintain a good routing path, path number 2, 3 and 5 from the rule Table 4 are considered to be the best qualified path that will guarantee the link stability and increase the network performance.

تصویری از مقاله ترجمه و تایپ شده در نرم افزار ورد